Wiemy już, że Cellebrite może złamać zabezpieczenia (prawie) każdego smartfonu na rynku przy założeniu, że telefon będzie akurat odblokowany albo Cellebrite będzie posiadać exploita na daną wersję zainstalowanego software’u Androida lub iOS-a, odcisk palca właściciela telefonu, wysokiej rozdzielczości wideo jego twarzy, kod PIN.

Współczesne technologie są już na tyle skuteczne, że ofiara nie musi być fizycznie przy odblokowywaniu urządzenia, o ile zostaną spełnione powyższe warunki.

Exploity pożądane przez hakerów

Przypomnijmy, że rynek exploitów, chociaż bardzo niszowy, jest niezwykle pożądany przez grupy hakerskie oraz państwa, które dysponują odpowiednim zapleczem technicznym oraz budżetem.

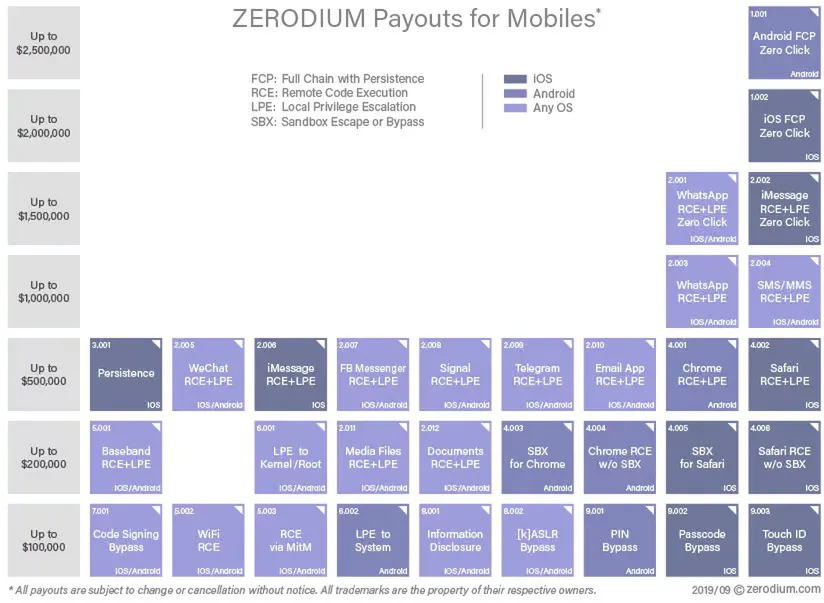

Istnieje nawet firma (Zerodium), która wypłaca duże nagrody badaczom bezpieczeństwa, aby pozyskać od nich wcześniej niezgłoszone podatności 0–day (nigdzie niepublikowane), co też odpowiednio przekłada się na wypłaty dla ekspertów – nawet do 2,5 miliona dolarów za pojedyncze zgłoszenie!

I tak na przykład za lukę w Microsoft Outlook firma płaci do 400 tys. dolarów, za lukę w Wordpress do 300 tys., za podatność klasy RCE (remote command execution, zdalne wykonanie kodu) w Google Chrome do 400 tysięcy, a za lukę w Vmware ESXi do 500 tys. dolarów. Najbardziej pożądane są exploity na urządzenia mobilne iOS/Android, w pełni załatane – można za to dostać aż do 2,5 miliona dolarów:

Urządzenia mobile, wskutek podłączenia do oprogramowania izraelskiej firmy Cellebrite, mogą być poddane kilku technikom pozyskiwania danych.

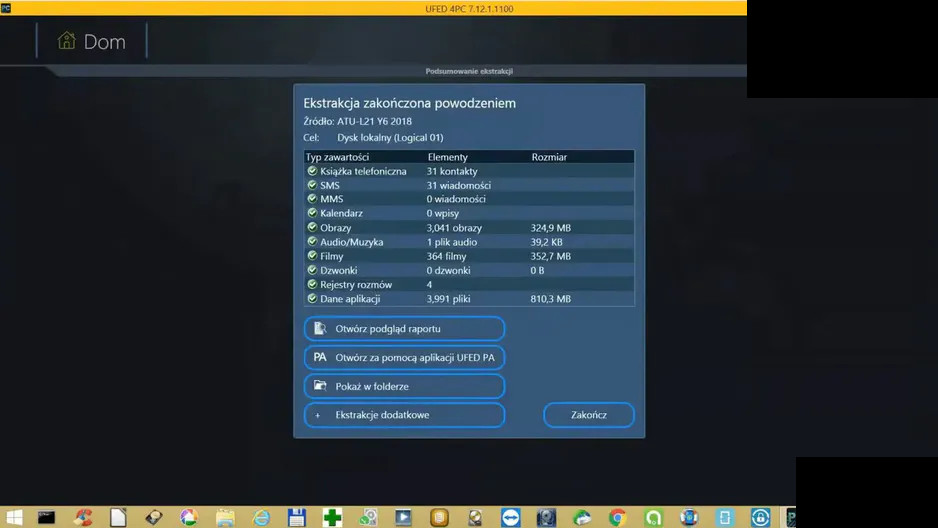

Do technik bezinwazyjnych możemy zaliczyć użycie np. takiego sprzętu jak na obrazku (typu UFED), jest też inne urządzenie XRY firmy MSAB. Natomiast techniki inwazyjne to czynności polegające na otwarciu smartfonu: podłączaniu się do urządzenia lub wlutowaniu przewodów komunikacyjnych w jego płytę główną za pośrednictwem pinów serwisowych, takich jak Jtag i ISP, a także fizyczne wylutowanie kości pamięci tak zwaną metodą CHIP OFF.

Takie urządzenie pozwala m.in. omijać blokady, hasła i zabezpieczenia związane z szyfrowaniem, w tym odzyskiwać dane usunięte z telefonu.

UFED to atak prywatność, ale też pomoc w nagłych incydentach

Urządzenie z oprogramowaniem UFED (występuje też wersja oprogramowania do zainstalowania w systemie), stosuje się głównie w informatyce śledczej jako jeden ze sposobów do odzyskiwania danych na wniosek prokuratury albo prywatnego zleceniodawcy. Smartfony iOS, Android podłączone do UFED-a są tak bezpieczne, jaką licencją dysponuje firma, która wykonuje zamówienia ekstrakcji danych. Bez odpowiedniego zabezpieczenia smartfonu i zapisanych tam danych do większości informacji UFED potrafi dobrać się metodą bezinwazyjną, czyli bez fizycznej ingerencji w urządzenie.

Urządzenie od Cellebrite potrzebowało 40 minut na dostanie się do informacji z telefonu zamachowca

Jak podaje timeofisrael.com agenci FBI potrzebowali 40 minut na dostanie się do informacji zapisanych na urządzeniu, które znaleziono przy aresztowaniu zamachowca na Donalda Trumpa. Podobno telefon był „stosunkowo nowym modelem” (więc nie najnowszym). Niestety nie podano producenta urządzenia, ani wersji oprogramowania. Wiadomo jednak, że agenci uzyskali dostęp do treści zapisanych na smartfonie, lecz nie znaleźli nic, co pomogłoby w śledztwie.