W czwartek ukraińska agencja kontrwywiadu ujawniła prawdziwą tożsamość pięciu osób zaangażowanych w cyberataki przypisywane grupie cyberszpiegowskiej o nazwie Gamaredon , łączonej z rosyjską Federalną Służbą Bezpieczeństwa (FSB).

Nazywając grupę hakerską „specjalnym projektem FSB, skierowanym konkretnie na Ukrainę”, Służba Bezpieczeństwa Ukrainy (SSU) powiedziała, że sprawcami „są funkcjonariusze „krymskiej” FSB i zdrajcy, którzy uciekli do wroga podczas okupacji półwyspu w 2014”.

Nazwiska pięciu osób, które według SSU są częścią tajnej operacji, to Sklianko Ołeksandr Mikołajowicz, Czernych Mykoła Serhijowycz, Starchenko Anton Ołeksandrowicz, Miroszniczenko Ołeksandr Waleriowycz i Sushchenko Oleh Ołeksandrowicz.

Od momentu powstania w 2013 r. powiązana z Rosją grupa Gamaredon (znana również jako Primitive Bear, Armageddon, Winterflounder lub Iron Tilden) była odpowiedzialna za szereg złośliwych kampanii phishingowych, skierowanych głównie w instytucje ukraińskie, których celem było wyłudzenie tajnych informacji.

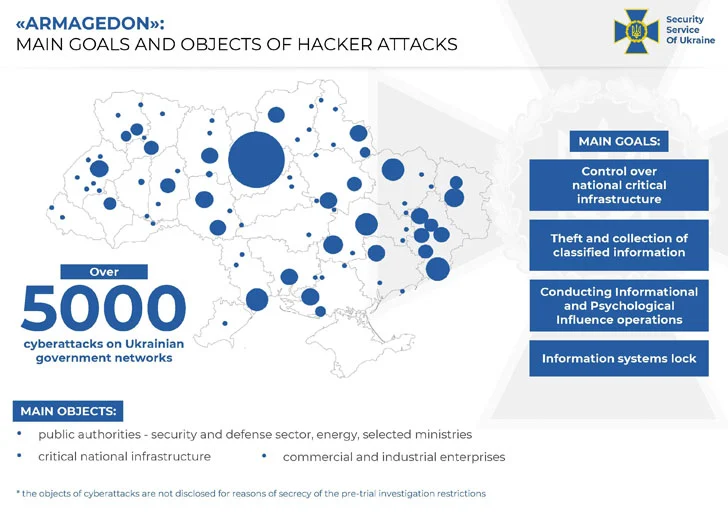

Uważa się, że cyberprzestępcy przeprowadzili nie mniej niż 5000 cyberataków na władze publiczne i infrastrukturę krytyczną zlokalizowaną w kraju oraz próbowali zainfekować ponad 1500 rządowych systemów komputerowych, przy czym większość ataków była skierowana na organy bezpieczeństwa, obrony i wywiadowcze.

„W przeciwieństwie do innych grup APT, grupa Gamaredon wydaje się nie dbać o swoją niewykrywalność” – zauważyła słowacka firma zajmująca się cyberbezpieczeństwem ESET w analizie opublikowanej w czerwcu 2020 r. „Nawet jeśli ich narzędzia mają możliwość pobierania i wykonywania arbitralnie plików binarnych, które mogą być znacznie bardziej ukryte, wydaje się, że głównym celem tej grupy jest rozprzestrzenianie się tak daleko i najszybciej, jak to możliwe w sieci celu, podczas próby eksfiltracji danych”.

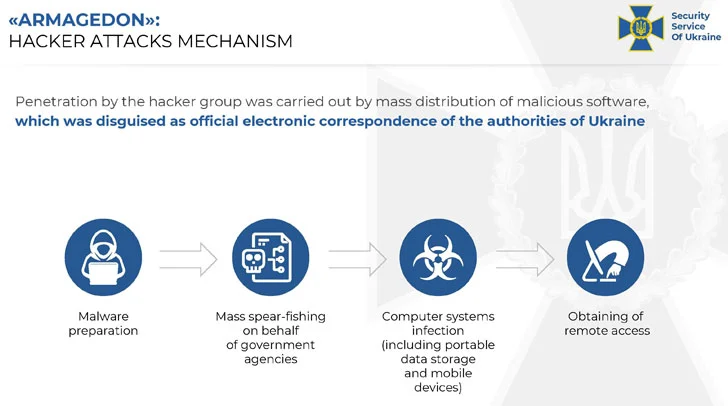

Oprócz silnego polegania na taktykach socjotechniki jako wektorze włamań, Gamaredon zainwestował w szereg narzędzi do przełamywania zabezpieczeń organizacji, które są zakodowane w różnych językach programowania, takich jak VBScript, VBA Script, C#, C++, a także za pomocą powłok poleceń CMD, PowerShell i .NET.

„Działania grupy cechuje natrętność i zuchwałość” – wskazała agencja w raporcie technicznym .

Najważniejszym z arsenału złośliwego oprogramowania jest modułowe narzędzie do zdalnej administracji o nazwie Pterodo (znane również jako Pteranodon ), które oferuje funkcje zdalnego dostępu, rejestrowanie naciśnięć klawiszy, możliwość robienia zrzutów ekranu, uzyskiwania dostępu do mikrofonu, a także pobierania dodatkowych modułów ze zdalnego serwera. Używany jest również program do kradzieży plików oparty na .NET, który służy do zbierania plików z następującymi rozszerzeniami: *.doc, *.docx, *.xls, *.rtf, *.odt, *.txt, *.jpg, oraz *.pdf.

Trzecie narzędzie dotyczy szkodliwego skryptu zaprojektowanego w celu rozpowszechniania szkodliwego oprogramowania za pośrednictwem podłączonych nośników wymiennych, a także gromadzenia i wyprowadzania danych przechowywanych na tych urządzeniach.

„SSU nieustannie podejmuje kroki w celu powstrzymania i zneutralizowania cyberagresji Rosji na Ukrainę” – podała agencja. „Utworzona jako jednostka tzw. „Biura FSB Rosji w Republice Krymu i mieście Sewastopol”, ta grupa osób pełniła funkcję placówki […] od 2014 roku celowo zagrażając prawidłowemu funkcjonowaniu organów państwowych i krytycznej infrastruktury Ukrainy”.