Google Chrome wymaga natychmiastowej aktualizacji w związku z odkryciem kolejnej luki 0-day. Najnowsza aktualizacja przeglądarki zawiera poprawki, w tym kluczową łatkę dla luki oznaczonej jako CVE-2023-6345, której wykorzystywanie zostało zaobserwowane w praktyce przez atakujących.

Szczegóły dotyczące luki:

- Data wykrycia: 24 listopada

- Rodzaj luki: Przepełnienie w bibliotece graficznej Skia

- Numer wersji dla Windowsa: 119.0.6045.199/.200

Inne poprawki w aktualizacji:

- Łatki dla pięciu innych luk oznaczonych jako wysokiego ryzyka

- Związane m.in. z dostępem do pamięci spoza zakresu i atakami typu use after free

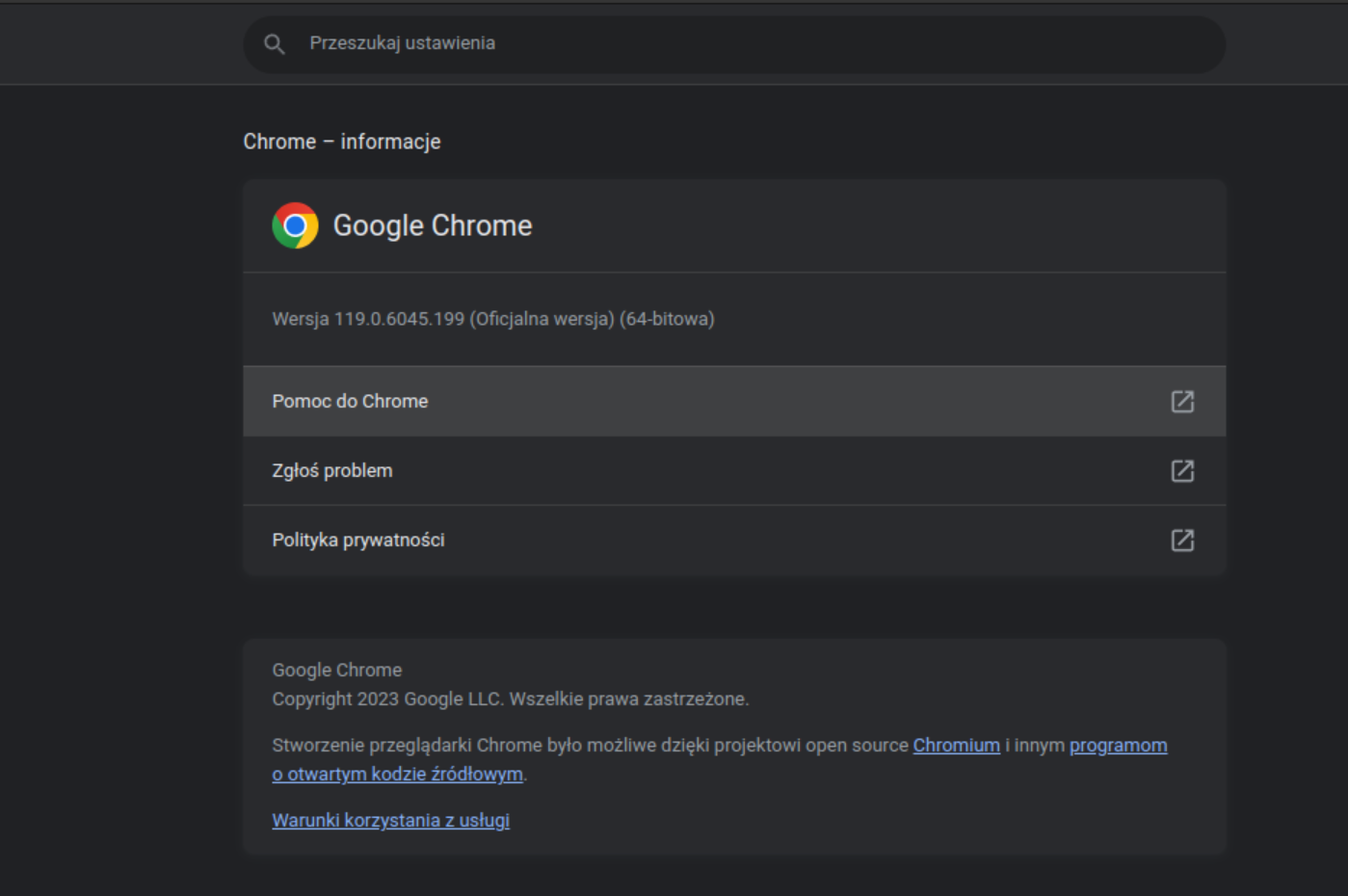

Aby zaktualizować Google Chrome, można skorzystać z następujących kroków:

- Przejdź do ustawień przeglądarki.

- Znajdź sekcję z informacjami o wydaniu.

- Wyświetlenie tej strony sprawi, że przeglądarka sprawdzi dostępność aktualizacji.

- Po wykryciu nowej wersji, Chrome automatycznie pobierze i zainstaluje aktualizację.

- Konieczne będzie ponowne uruchomienie przeglądarki w celu finalizacji procesu.

Aktualną wersję Chrome’a można również pobrać za pośrednictwem katalogu oprogramowania Google. Nie warto zwlekać z instalacją najnowszej wersji Chrome’a, aby zabezpieczyć swoje urządzenie przed potencjalnymi atakami.