Producent nazywa go „osobistym systemem bezzałogowym”. X-Fronter to nowy, niewielki dron WB Electronics, który po złożeniu wygląda jak termos. Po rozłożeniu to latające oczy i zdalnie sterowany granatnik.

Obok dużych dronów tworzących system Gladius, maszyn obserwacyjnych FlyEye czy amunicji krążącej Warmate, w ofercie WB Electronics pojawił się jeszcze jeden bezzałogowiec. Tym razem jest to miniaturowa maszyna, która nie wymaga do startu żadnej infrastruktury.

Choć X-Fronter może startować z rurowych wyrzutni, równie dobrze żołnierz może wyciągnąć drona z kieszeni czy plecaka, rozłożyć jego wirniki i wypuścić w powietrze z ręki.

Update – WB Group reveals multimission quadcopter https://t.co/10MLiMSEAq @WBGroup_PL #UAV #unmanned pic.twitter.com/B1aF3qPvQa

— Janes (@JanesINTEL) May 9, 2022

Dron X-Fronter – „termos” z głowicą bojową

Jest to możliwe dzięki wyjątkowo kompaktowym rozmiarom X-Frontera. Maszyna waży zaledwie 1,15 kg, a złożona ma formę walca o 9 cm średnicy i 30 cm wysokości. To mniej więcej tyle, co typowy, 1,5-litrowy napój w butelce PET, albo średni termos.

Najnowsze dziecko @WBGroup_PL . Osobisty wielowirnkowiec do rozpoznania … I czegoś więcej 🧨🧨. Docelowo komponent szerszego ekosystemu WB. Szczegóły wkrótce @RemigiuszWilk @MON_GOV_PL @Straz_Graniczna @WojskaSpecjalne @_MILMAG pic.twitter.com/0D50pplpxA

— Kuba Link-Lenczowski (@k___link) April 28, 2022

Producent podkreśla, że X-Fronter ma „wymienny moduł misyjny”, co w praktyce oznacza możliwość dołączenia do drona głowic o różnym przeznaczeniu. Są to głowice:

- obserwacyjna z kamerą dzienną i termowizją;

- bojowa z materiałem wybuchowym;

- znacznikowa z flarą;

- znacznikowa z markerem podczerwieni;

- dymna.

Jak informuje serwis MILMAG, producent pracuje obecnie nad rozszerzeniem gamy dostępnych głowic bojowych – mają powstać głowice termobaryczne, kumulacyjne i odłamkowo-burzące, o skuteczności limitowanej maksymalną masą, sięgającą 400 g.

Drony X-Fronter – działanie w roju

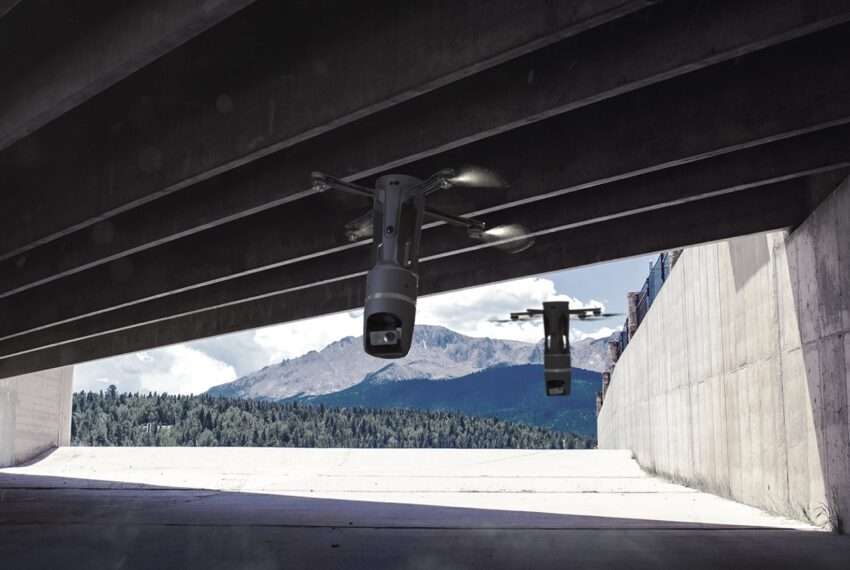

Ciekawą cechą jest możliwość działania dronów X-Fronter w ramach roju. Jedna maszyna, wyposażona w głowice obserwacyjną, pełni wówczas rolę koordynatora, wskazującego cele dla dronów wyposażonych w głowice bojowe.

Współdziałające drony samodzielnie dbają o to, aby nie wpadać na siebie i zachowywać bezpieczne odstępy – zarówno między sobą, jak i od potencjalnych przeszkód, które są automatycznie rozpoznawane i omijane.

X-Fronter – dane techniczne:

- Średnica: 90 mm

- Wysokość: 300 mm

- Masa: 1,15 kg

- Prędkość maksymalna: 60 km/h

- Czas lotu: do 40 minut

- RLOS (Radio Line of Sight): minimum 1000 m

- Masa modułu zadaniowego: do 0,4 kg

X-Fronter – towarzysz i automatyczny wartownik

Producent podkreśla możliwości, jakie pojedynczy użytkownik zyskuje dzięki dronowi, który może stanowić element osobistego wyposażenia, przenoszonego – jak inny ekwipunek – w kieszeniach, przytroczonych do wojskowego oporządzenia.

Poza rolą osobistego wyposażenia, X-Fronter może działać w ramach np. automatycznego systemu dozoru, gdzie po wykryciu przez różne sensory np. naruszenia granicy dron startuje automatycznie, aby dostarczy informacji na temat potencjalnego intruza.

WB Electronics podkreśla, że X-Fronter ma być platformą skalowalną, co oznacza możliwość pojawienia się większych maszyn, wykorzystujących podobne rozwiązania. Dron może także stanowić część oferowanego już przez polską firmę ekosystemu, zapewniającego współpracę i wymianę danych pomiędzy maszynami różnych typów i systemami zarządzania walką, jak m.in. Topaz.