Celem atakujących jest wyłudzenie danych logowania do poczty elektronicznej (nota bene: jest to ta sama grupa napastników – alias Ghostwritter/UNC1151 – która wg relacji uzyskała dostęp do e-maili pana Dworczyka; dodatkowo czasem kradzione są dane logowania do Facebooka).

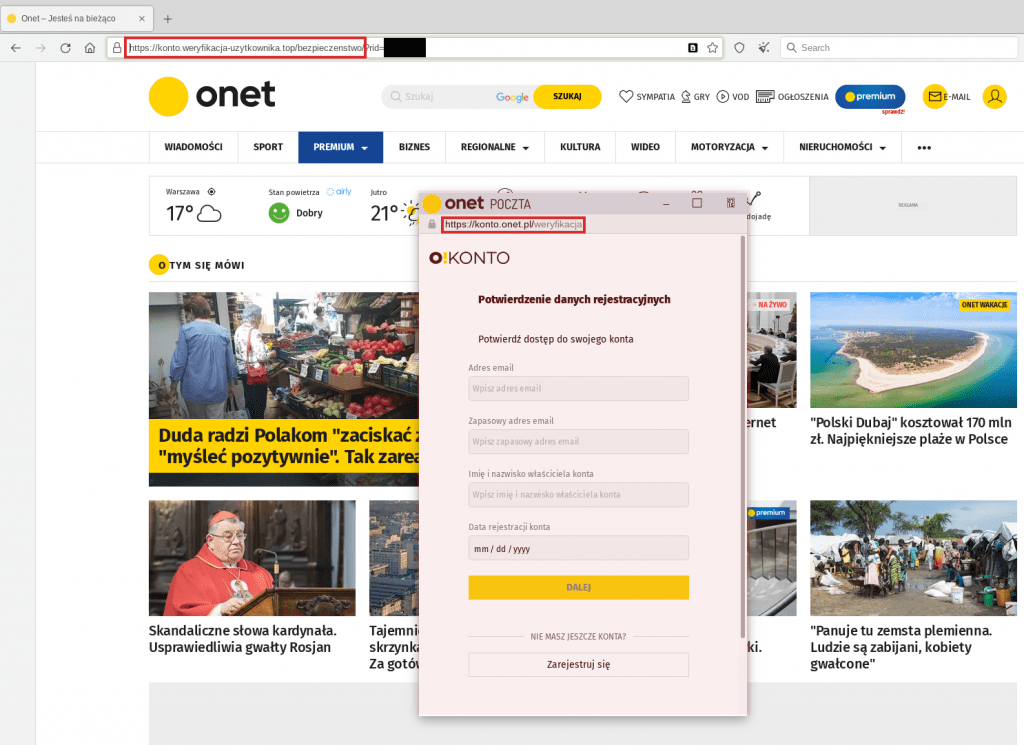

Atak zaczyna się od e-maila phishingowego np. z informacją, że (rzekomo) nasze konto zostanie zablokowane – kierowani jesteśmy na lewą stronę… w tym momencie możecie przerwać i zapytać – ale co w tym sprytnego? A więc to, że na tej stronie otworzy się dodatkowe okno przeglądarki, w którym adres naszej poczty elektronicznej będzie wyglądał jak prawidłowy (np. mail.google.com). Będąc bardziej precyzyjnym okno to jest utworzone sztucznie, korzystając z javascriptu na podstawionej stronie – a w miejsce adresu URL jest po prostu… obrazek.

Zgadnijcie, na którym fragmencie interfejsu najczęściej skupią uwagę użytkownicy? Bingo! Na tym, gdzie mają coś wpisać…:

Tak właśnie wygląda w akcji technika Browser In The Browser (BITB), a atak można względnie prosto wykryć – wystarczy przesunąć sztuczne okno przeglądarki poza ekran głównego okna. Jeśli nie będzie się tego dało zrobić – najpewniej mamy do czynienia z atakiem.

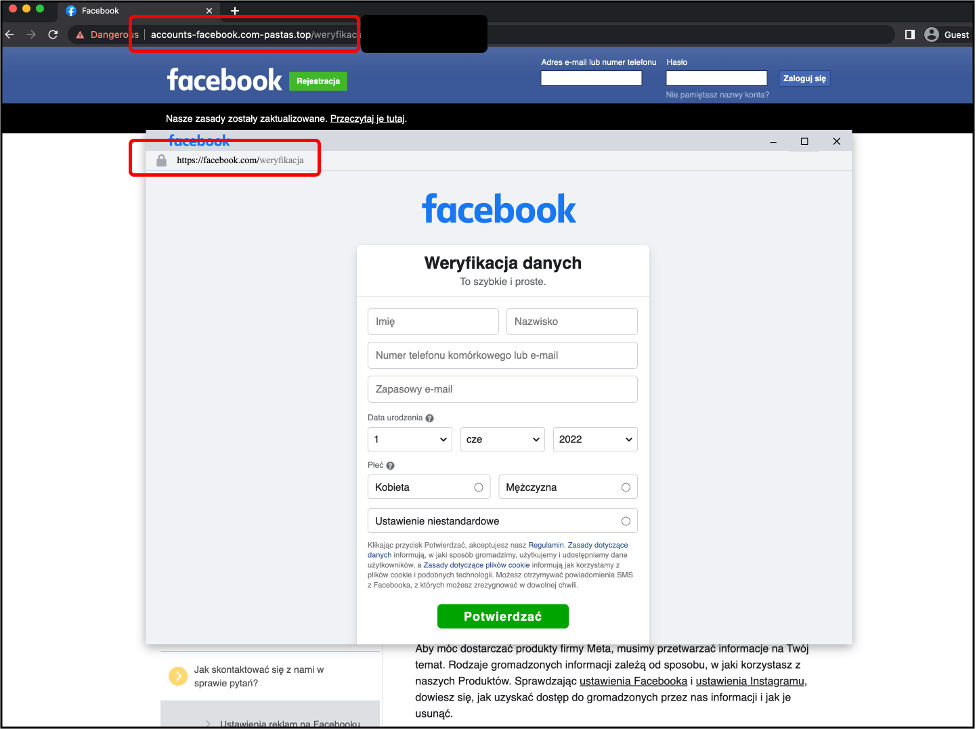

Inny przykład kierowany na Polskę, przytacza Google. Tutaj ciekawostka – interface głównej przeglądarki jest z MacOS, natomiast sztuczne okno, ma udawany interface Windows – coś tutaj nie gra, prawda?

Na koniec warto jeszcze zacytować za CERT Polska tabelę z tematami e-maili phishingowych, które inicjują całą akcję. Jak widać każdy z „powodów” wysłania fałszywej wiadomości związany jest z pewnymi „problemami” na koncie:

W ramach zabezpieczenia się przed tego typu atakami (poza wiedzą o mechanizmach stosowanych przez atakujących) – polecamy skonfigurowanie mechanizmu 2FA (dwuczynnikowe uwierzytelnienie) na swoim koncie (pocztowym, FB, …). Mogą to być SMSy, Google Authenticator, ale najskuteczniejsza metoda to użycie kluczy U2F