Znaleziono krytyczną podatność w PHP. Wykorzystanie tej luki bezpieczeństwa pozwala na zdalne wykonanie kodu, czego konsekwencją może być całkowite przejęcie kontroli nad urządzeniem. Narażonych jest wiele aktywnie wykorzystywanych urządzeń.

Podatność została zgłoszona 7 maja br. deweloperom PHP, zaś 6 czerwca zostały wypuszczone nowe wersje oprogramowania. Należy niezwłocznie zainstalować stosowne poprawki. Zgodnie z opisem Devcore podatność dotyczy praktycznie wszystkich wersji PHP zainstalowanych na Windowsach.

Skala podatności

Narażone są wszystkie wersje XAMPP na Windowsa.

Warto również podkreślić, że w trzech wersjach językowych można zdalnie wykonać kod bez uwierzytelnienia. Dotyczy to tradycyjnego i uproszczonego chińskiego (strony kodowe 950 i 936) oraz japońskiego (strona kodowa 932) dla PHP w trybie CGI.

Jak się zabezpieczyć?

Najlepszym rozwiązaniem jest zainstalowanie najnowszej wersji PHP.

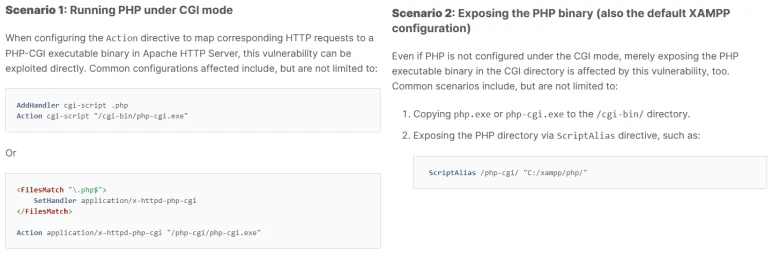

Jeżeli mowa o PHP w trybie CGI, działającego w trzech wspomnianych wersjach językowych i bez możliwości aktualizacji wersji PHP, należy zastosować poniższe zalecenia.

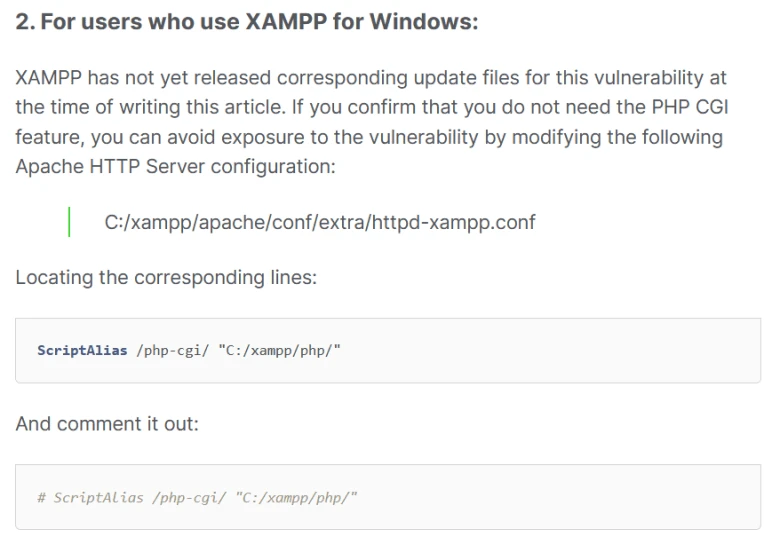

W przypadku XAMPP należy zlokalizować plik /apache/conf/extra/httpd-xampp.conf. Kolejnym krokiem jest znalezienie linijki o treści ScriptAlias /php-cgi/ „C:/xampp/php/”, a następnie dodanie przed nią hashtaga, dzięki czemu stanie się komentarzem.

Liczba podatnych urządzeń

Nie da się określić dokładnej liczby podatnych urządzeń. Według shodan.io, istnieje ponad 650 tysięcy urządzeń w Chińskiej Republice Ludowej i Japonii, które korzystają z PHP. Nie oznacza to jednak, że luka bezpieczeństwa dotyczy tych wszystkich urządzeń.

Wątek podatności sprzed 12 lat

Jak pisze orange.tw, podobna podatność wystąpiła już 12 lat temu. Nadano jej ID CVE-2012-1823. Poprawka wdrożona w zeszłej dekadzie może zostać ominięta za pomocą jednej z funkcjonalności Windowsa, która została opisana 23 kwietnia 2024r.