Światowy Dzień Hasła przyniósł naprawdę świetne ogłoszenie ze strony takich gigantów jak Google, Apple i Microsoft.

Najwyższa pora, żeby hasła odeszły w zapomnienie

Hasło jest głównym środkiem zabezpieczania naszych kont i danych w internecie. Niestety, chociaż większość witryn ma specjalne wymagania dotyczące haseł (wielkość liter, brak ciągów znaków, znaki specjalne), to jest to sposób daleki od ideału – szczególnie, kiedy ktoś decyduje się na używanie tego samego hasła do wielu witryn.

Hasła są również łatwe do złamania i jeszcze łatwiejsze do wyłudzenia, między innymi przez phishing. Termin ten oznacza wysyłanie fałszywych wiadomości mailowych, wyglądających bardzo prawdziwie oraz nakłaniających nas do podjęcia zaplanowanych przez autorów wiadomości działań, które w większości wiążą się z podaniem poufnych danych.

Chociaż firmy stale pracują nad zwiększeniem bezpieczeństwa, chociażby poprzez weryfikacje dwuetapowe czy menedżer haseł, nadal jest z tym sporo nieprzyjemności. Idealnym rozwiązaniem byłaby zatem weryfikacja tożsamości bez potrzeby wpisywania hasła – a to do niedawna zdawało się niemal niemożliwe.

Bezhasłowy standard logowania FIDO staje się rzeczywistością

Jak Google ogłosiło na swoim blogu, że planuje wdrożyć bezhasłową obsługę standardów logowania FIDO w Chrome, ChromeOS i na Androidzie. W ogłoszeniu możemy znaleźć informację, że Apple i Microsoft również ogłosiły, że zaoferują wsparcie dla swoich platform. Dzięki temu logowanie na różnych urządzeniach, stronach i w aplikacjach będzie łatwiejsze – nie będzie wymagało wpisywania hasła, tylko wszystko zrobi za nas.

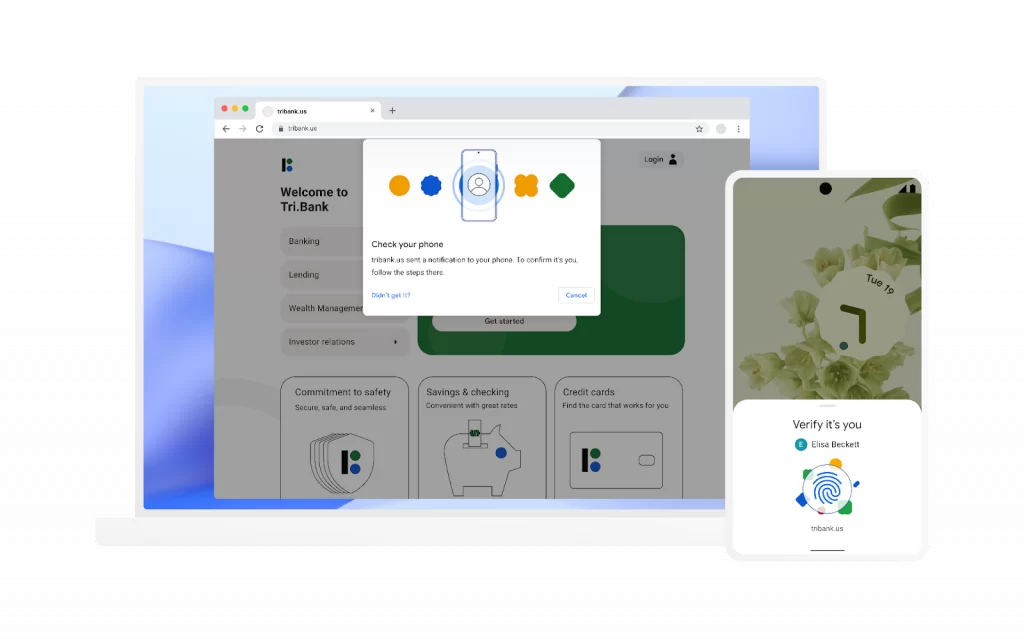

W praktyce będzie to polegać na tym, że wystarczy, jak odblokujemy telefon – a wtedy żadna aplikacja nie będzie prosiła nas o wpisywanie hasła do naszego konta. Zamiast tego na telefonie zostanie zapisany klucz uwierzytelniający FIDO, który będzie służył do odblokowywania wszystkich kont. Logowanie za pomocą takiego zaszyfrowanego klucza jest o wiele bezpieczniejsze, ponieważ informacje potrzebne do uwierzytelnienia są przekazywane tylko do konta online danego użytkownika w momencie odblokowania telefonu.

Co, jeśli chcemy zalogować się na stronie na komputerze? Wystarczy mieć pod ręką telefon i odblokować go, gdy system o to poprosi. Kiedy już raz to zrobimy, kolejnym razem telefon nie będzie nam potrzebny – logowanie będzie się odbywało automatycznie po odblokowaniu komputera. Nawet jeśli zgubimy ten telefon, klucze uwierzytelniające bezpiecznie zsynchronizują się z nowym urządzeniem, korzystając z kopii zapasowej w chmurze, dzięki czemu nowy telefon będzie od razu działał tak jak poprzedni – czysta wygoda, która nie wymaga od nas żadnej dodatkowej interakcji, i znacznie wyższe bezpieczeństwo.

Teraz potrzeba jedynie czasu na realizację tego projektu

Gdyby ta inicjatywa była wyłącznie po stronie Google i obejmowała wyłącznie Chrome, Chrome OS i urządzenia z Androidem, można by było mieć pewne wątpliwości w kwestii realizacji projektu. Mając jednak po swojej stronie takich gigantów jak Apple czy Microsoft, co rozwija FIDO do iPhone’ów, iPadów, MacBooków, Apple Watche i Apple TV i usługi jak App Store, Apple Music, Apple Pay i iCloud oraz wszystkie urządzenia i usługi Microsoftu, takie jak Microsoft Office, aplikacji Xbox czy Sklep Microsoft, jest to ogromny krok naprzód.

Google w swoim ogłoszeniu samo jednak zaznacza, że musi upłynąć trochę czasu, zanim ta technologia będzie dostępna na wszystkich urządzeniach, tak aby programiści stron i aplikacji mogli ją powszechnie wykorzystywać. Informacja o takiej decyzji jest jak najbardziej pozytywna i nie pozostaje nam nic innego, jak czekać na wprowadzenie FIDO. Normalne hasła wkrótce odejdą do lamusa.