Ataki bocznokanałowe to fascynująca sprawa. Przyznajcie, pomysły takie jak wykorzystanie regulacji prędkości obrotowej wentylatorów komputera do przesyłania danych alfabetem Morse’a robią wrażenie. Oto kolejny z nich. Nie mniej zaskakujący, za to potencjalnie niebezpieczny, bo pozwala napastnikowi podsłuchiwać rozmowy. W pewnym sensie.

EarSpy, jak nazwano nową technikę, to opracowany przez zespół amerykańskich naukowców algorytm, który treść rozmowy potrafi wyczytać z danych zebranych przez akcelerometr. Deklarowana efektywność metody wynosi co prawda raptem 56 proc., czyli nie jest perfekcyjna, ale ponoć wiele zależy od wykorzystanego modelu smartfonu. Rzecz jasna, im bardziej precyzyjne ma czujniki, tym większe jest prawdopodobieństwo udanego ataku.

Dźwięk z głośnika generuje drgania, a te można odczytać

Konkretniej, rejestruje je właśnie akcelerometr, jak wiadomo, odpowiedzialny w telefonie za pomiar przyspieszenia liniowego lub kątowego. A mówiąc bardziej obrazowo: ocenę położenia sprzętu w przestrzeni.

Zespół badaczy z z Texas A&M University, Temple University, New Jersey Institute of Technology, Rutgers University i University of Dayton zauważył, że sensory montowane we współczesnych modelach są na tyle dokładne, by wykryć również nieznaczne drgania powstające wskutek prowadzonej rozmowy.

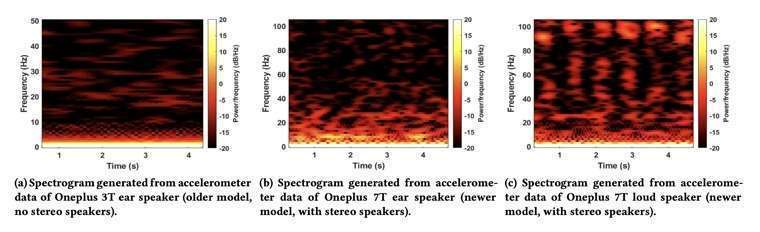

Utworzone w ten sposób spektrogramy są ponoć całkowicie wystarczające do oceny płci (dokładność 98 proc.) czy pochodzenia etnicznego rozmówcy, przez co należy rozumieć, czy mówi on w języku ojczystym czy nie (dokładność 92 proc.). Mało tego, bo naukowcy twierdzą również, że są w stanie filtrować rozmowy pod kątem konkretnych wyrazów bądź cyfr, choć już tylko z dokładnością na poziomie 56 proc.

EarSpy ma jedną zasadniczą zaletę na tle klasycznej pluskwy

Tak, można po prostu nagrać rozmowę, wykorzystując jakiś dedykowany temu malware. Rzecz w tym, że klasyczne szkodliwe oprogramowanie musiałoby przebić się wcześniej przez system uprawnień Androida, co EarSpy’a nie dotyczy. Dane z akcelerometru traktowane są bowiem dość beztrosko, a dostęp do tego czujnika każda aplikacja otrzymuje z marszu.

Oczywiście, jak to w przypadku tego rodzaju ataków bywa, wiele zależy od środowiska. W abstrakcie zauważono m.in. to, że sensowny sygnał dają właściwie tylko modele z głośnikami stereo. Na przykład widmo z OnePlusa 3T było niemalże nieczytelne, podczas gdy tę samą rozmowę zarejestrowaną na OnePlusie 9 rozszyfrowano wedle założeń.