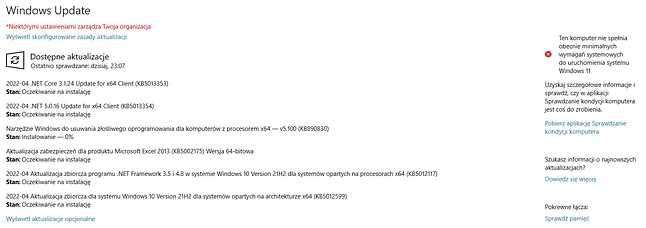

Czas na kolejny „Łatkowy Wtorek” w Microsofcie. Na portalu MSRC pojawiło się ponad 2900 wpisów, a w Windows Update – ponad 110 aktualizacji. Czy wśród nich znajdziemy coś ciekawego?

Bohaterami kwietniowej rundy poprawek są przede wszystkim DNS, SMB, RPC, bufor wydruków i obsługa faksów. Jest też sporo innych, ale stanowią one głównie lokalne zagrożenie i jest ich mniej. Choć tym razem i drukarkowy Spooler, mimo dziur, nie umożliwia zdalnego wykonania kodu na prawach usługi. Scenę ukradły mu inne podatności.

Kolejkę otwiera dziura CVE-2022-26919 w LDAP. Stanowi wysokie zagrożenie przy jednoczesnej wysokiej trudności wykorzystania, a więc sumaryczne ryzyko jest niskie. Jej tematycznym „kolegą” jest CVE-2022-26831.

SMB i RPC

Następne w kolejności są dziury w RPC. Niektóre są pozornie poważne (i pozornie sieciowe) ale przeczytanie opisu np. takiego CVE-2022-24528 sprawia, że można nabrać wątpliwości co do tego, na ile atak naprawdę jest sieciowy.

Problemów z RPC jest jednak więcej. Jest między innymi CVE-2022-24541 i CVE-2022-24500, a także złowrogie CVE-2022-26809, wycenione bardzo wysoko, bo aż na 9.8. To ostatnie nie wymaga żadnej interakcji ze strony użytkownika, jest osiągalne przez sieć i nie potrzebuje wstępnych uprawnień. Wystarczy posłać spreparowane żądanie RPC, a Windows je wykona jako kod.

Wszystkie dziury w RPC/SMB zawierają w opisie dość osobliwą mitygację problemu, w postaci „zablokowania portu 445 na korporacyjnej zaporze”. Czy to oznacza, że problem dotyczy tylko środowisk domenowych? Czy osobisty komputer z Windows, wpięty do sieci w której stosuje profil zapory „Sieć publiczna” też jest zagrożony?

Dziwna notatka

Nie wiadomo. Ale jeżeli tak, to systemowa Zapora ma problem i jej podstawowa skuteczność może być łatwo podważona. Choć może jednak problem naprawdę dotyczy tylko firm…?

Zbiór aktualizacji dla wszystkich obsługiwanych wersji Okienek czeka już na nas w Windows Update. I istotnie wydano poprawki dla wszyskich: dziura w RPC dotyczy każdej wersji, w tym Windows Server 2008. A to oznacza, że problem istnieje w Windows od ponad 15 lat (2008 to serwerowa Vista). Ile jeszcze jest takich niespodzianek?