Microsoft ujawnił w poniedziałek, że wykrył nową rundę ofensywnych i destrukcyjnych cyberataków wymierzonych w infrastrukturę cyfrową Ukrainy na kilka godzin przed pierwszym atakiem rakietowym Rosji w zeszłym tygodniu.

Według Centrum Analizy Zagrożeń (MSTIC) giganta technologicznego włamania polegały na użyciu niespotykanego wcześniej pakietu złośliwego oprogramowania o nazwie FoxBlade , Microsoft dodał nowe sygnatury do swojej usługi antywirusowej Defender, aby wykryć exploit w ciągu trzech godzin od odkrycia.

„Te ostatnie i trwające cyberataki były precyzyjnie ukierunkowane i nie widzieliśmy użycia technologii złośliwego oprogramowania, która rozprzestrzeniła się na ukraińską gospodarkę i poza jej granice – powiedział Brad Smith wiceprezes Microsoftu .

Dodatkowe szczegóły techniczne dotyczące FoxBlade, w tym tryb początkowego dostępu, nie są znane, ale Microsoft w zaleceniu Security Intelligence stwierdził , że „ten trojan może używać komputera do rozproszonych ataków typu DDoS bez Twojej wiedzy”.

Co więcej, wydaje się, że dostarczanie trojana jest ułatwione dzięki drugiemu modułowi „ downloader ”, który jest w stanie pobrać i zainstalować złośliwe oprogramowanie na zaatakowanych komputerach.

Ujawnienie następuje, gdy cyberataki, od złośliwych programów do kasowania danych po ataki DDoS , nadal spadają na ukraińskie strony rządowe i bankowe, mimo że amerykańska Agencja ds. Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury (CISA) ostrzegała przed takimi atakami przeprowadzanymi poza granicami kraju.

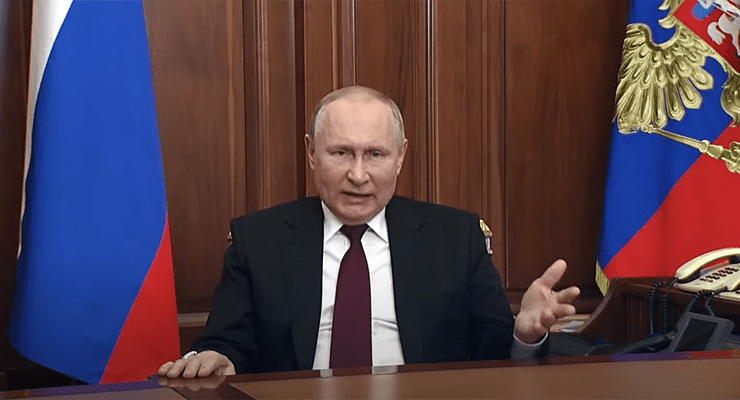

„Destrukcyjne złośliwe oprogramowanie może stanowić bezpośrednie zagrożenie dla codziennych operacji organizacji, wpływając na dostępność krytycznych zasobów i danych” — stwierdziła CISA . „Prawdopodobnie nastąpią dalsze destrukcyjne cyberataki Putina na Ukrainię, które mogą przenieść się na organizacje w innych krajach”.