Policja może trafić na czyjś trop na podstawie filmów z cyfrowej kamery. Jak podaje Niebezpiecznik powołując się na badania z Uniwersytetu w Groningen, naukowcy opracowali system, który analizuje cyfrowy szum na klatkach i może pomóc policji w identyfikacji urządzenia, którym zostały nagrane.

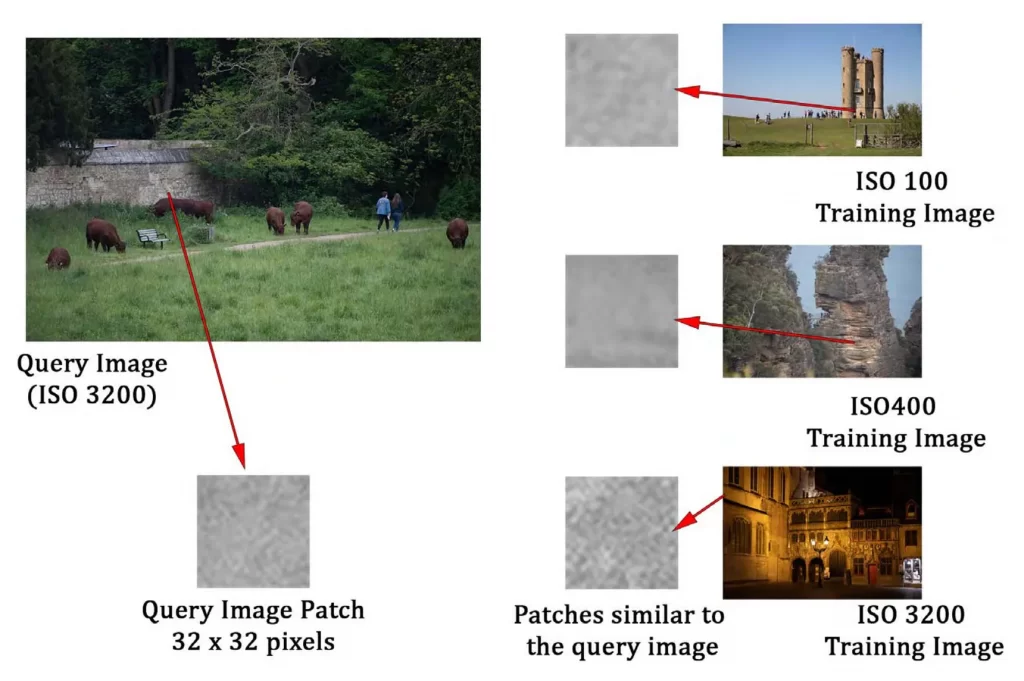

To z kolei kluczowe dane, które zwykle pomagają kogoś namierzyć – podaje Niebezpiecznik. Istotą systemu jest dokładna analiza grafiki i wyodrębnienie szumu, który powstaje na filmach głównie w gorszych warunkach oświetleniowych – w wyniku podbicia czułości matrycy. Badacze zauważyli, że szum ma na tyle dużo cech, że jego analiza pozwala rozpoznać nie tylko serię kamer, w których zastosowano dany sensor ale wręcz konkretną markę i model urządzenia, którym wykonano dany film.

Przy okazji zwraca się uwagę na zaskakującą skuteczność. Podczas testów system był w stanie sprawdzać do 5 nagrań na sekundę (pod uwagę brane są losowe klatki z całego filmu) i poprawnie wskazywać model konkretnego aparatu lub kamery ze skutecznością 99 proc. Badacze podają, że oprogramowanie radzi sobie także ze skompresowanym materiałem zaczerpniętym np. z mediów społecznościowych, co może sprawiać jeszcze większe wrażenie.

Co istotne, całe przedsięwzięcie nie jest tylko „sztuką dla sztuki”. Już teraz oprogramowanie można zastosować do wykrywania nielegalnych kopii materiałów i jest wykorzystywane przy europejskim projekcie 4NSEEK, w ramach którego tworzone są narzędzia wspomagające walkę z wykorzystywaniem nieletnich.

Oprogramowanie może w tym przypadku pomóc wykazać, czy wybrany materiał powstał przy pomocy tego samego urządzenia, co jest kluczowe w postępowania i nie zawsze możliwe do „wyciągnięcia” z metadanych.