Odkryto szczegóły nowej kampanii phishingowej sponsorowanej przez państwo rosyjskie, której celem są europejskie podmioty rządowe, co jest postrzegane jako próba zdobycia informacji na temat ruchu uchodźców i zaopatrzenia w regionie.

Firma zajmująca się bezpieczeństwem korporacyjnym Proofpoint, która po raz pierwszy wykryła szkodliwe wiadomości e-mail 24 lutego 2022 r., nazwała ataki socjotechniczne „ Azylum Ambuscade ”.

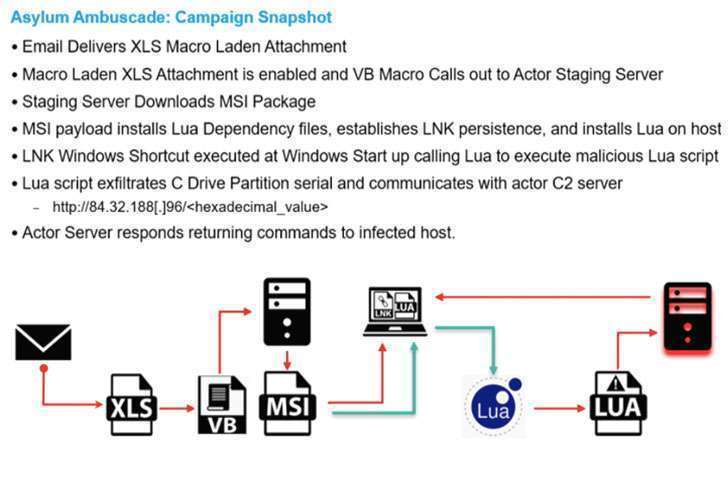

„Wiadomość e-mail zawierała złośliwy załącznik makro, który wykorzystywał motywy socjotechniki związane z nadzwyczajnym posiedzeniem Rady Bezpieczeństwa NATO, które odbyło się 23 lutego 2022 r.” – poinformowali badacze Michael Raggi i Zydeca Cass w raporcie opublikowanym we wtorek.

„Wiadomość e-mail zawierała również złośliwy załącznik, który próbował pobrać złośliwe oprogramowanie Lua o nazwie SunSeed i atakował personel europejskiego rządu, którego zadaniem było zarządzanie transportem i ruchami ludności w Europie”.

Ustalenia opierają się na zaleceniu wydanym przez Państwową Służbę Specjalnej Komunikacji i Ochrony Informacji Ukrainy (DSSZZI), która ostrzegała w zeszłym tygodniu przed wiadomościami phishingowymi, których celem jest jego personel wojskowy z załącznikami w postaci plików ZIP w celu kradzieży poufnych danych osobowych.

Proofpoint zauważył pokrywanie się harmonogramu dwóch zestawów ataków, zastosowanych przynęt phishingowych i wzorców wiktymologii z wzorcami rosyjsko-białoruskiej grupy o nazwie UNC1151 (aka TA445 lub Ghostwriter).

Jednym z godnych uwagi aspektów Asylum Ambuscade jest prawdopodobne wykorzystanie konta e-mail zaatakowanego członka ukraińskich sił zbrojnych do rozsyłania zawierających złośliwe oprogramowanie wiadomości e-mail zawierających plik XLS z obsługą makr, który dostarcza SunSeed na zainfekowane hosty, co sugeruje, że najnowsza kampania może być kontynuacja tych ataków.

„Pokusy socjotechniczne wykorzystane w tej kampanii phishingowej były bardzo na czasie, po posiedzeniu Rady Bezpieczeństwa NATO w dniu 23 lutego 2022 r. i wiadomościach o rosyjskiej rządowej „liście zabójstw” wymierzonej w Ukraińców, która zaczęła krążyć w zachodnich mediach 21 lutego. 2022” – zauważyli naukowcy.

SunSeed ze swojej strony działa jako downloader, który nawiązuje komunikację z serwerem kontrolowanym przez hakera w celu pobrania ładunków następnego etapu do wykonania.

Firma zajmująca się cyberbezpieczeństwem z siedzibą w Sunnyvale zauważyła, że w atakach wyodrębniono osoby, którym powierzono obowiązki związane z transportem, przydzielaniem środków finansowych i budżetowych, administracją i przemieszczaniem się ludności w Europie.

Ujawnienie następuje, gdy nasilająca się inwazja wojskowa Rosji na Ukrainę spolaryzowała cyberprzestrzeń, a haktywiści, cyberprzestępcy, badacze białych kapeluszy i firmy technologiczne obierają stronę konfliktu.

W osobnej aktualizacji opublikowanej dzisiaj ukraiński zespół reagowania na incydenty komputerowe (CERT-UA) określił toczące się wydarzenia jako „wojnę informacyjną i psychologiczną”, wzywając ludzi w kraju do uważnego monitorowania swoich kont pod kątem nierozpoznanych urządzeń, włączenia dwóch czynników. uwierzytelnianie i korzystaj z aplikacji do obsługi szyfrowanych wiadomości typu end-to-end.

Co więcej, firma Avanan zajmująca się bezpieczeństwem poczty elektronicznej poinformowała, że od 27 lutego była świadkiem ośmiokrotnego wzrostu ataków za pośrednictwem poczty elektronicznej pochodzących z Rosji.

„W świetle trwającej wojny rosyjsko-ukraińskiej działania podmiotów pośredniczących, takich jak TA445, będą nadal skierowane do rządów europejskich w celu gromadzenia informacji wywiadowczych na temat przemieszczania się uchodźców z Ukrainy oraz w kwestiach ważnych dla rządu rosyjskiego” – powiedzieli naukowcy.