W Windows 11 można już testować „kontrolę aplikacji” wykorzystującą sztuczną inteligencję. Niektórzy Insiderzy mają taką możliwość od kompilacji 22567, ale jak się okazuje samo włączenie nowej opcji w ustawieniach nie wystarcza. W praktyce trzeba raz jeszcze zainstalować lub zresetować Windowsa 11.

Na tę nietypową sytuację zwrócił uwagę serwis Techspot. Kontrola aplikacji z wykorzystaniem SI to jedna z nowości zapowiedzianych przy okazji prezentacji krótkiego filmu o zmianach, jakich można się spodziewać w Windows 11 w najbliższym czasie. Wśród nich znalazła się także obsługa kart w eksploratorze plików.

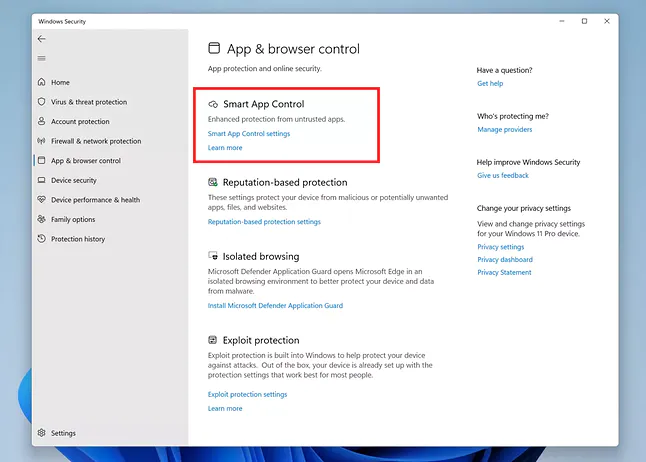

W oryginalne nowa funkcja nosi nazwę Smart App Control i polega na automatycznym sprawdzaniu i blokowaniu aplikacji, które zdaniem algorytmu zostaną uznane za szkodliwe. Użytkownik nie ma w praktyce dużej kontroli kontroli nad szczegółami – „biała” i „czarna” lista tu nie istnieją, toteż po aktywacji nowej opcji po prostu należy zaufać automatyce.

Oczywiście na tym etapie wszystko ma charakter testów. Nim nowość trafi do stabilnego wydania Windows 11 minie jeszcze zapewne przynajmniej kilka tygodni. Chociaż konkretne daty nie padły, premiery większości ważnych nowości w Windows 11 zapowiedzianych w ostatnich dniach spodziewamy się głównie przy okazji Windowsa 11 22H2, czyli tak zwanej aktualizacji Sun Valley 2.