Dzisiejsze routery domowe to skomplikowane urządzenia. Mają wiele różnych funkcji, które często chowają się za zagadkowymi akronimami. Postaram się wyjaśnić działanie najpopularniejszych z nich oraz doradzić, jak skonfigurować router, aby nasza domowa sieć stała się bezpieczniejsza.

Dowiesz się

- Jak poprawić bezpieczeństwo domowej sieci.

- Jakie funkcje zazwyczaj mają domowe routery.

Po co kupować dodatkowe urządzenie?

Operator Internetu (czyli albo dostawca telewizji kablowej, albo operator komórkowy, albo operator sieci światłowodowej) zazwyczaj przekazuje nam urządzenie (często nazywane modemem), które pozwala nam połączyć się z Internetem zarówno przez Wi-Fi, jak i przy użyciu kabla sieciowego. Może ono jednak mieć kilka wad:

- brak pełnej kontroli – zdarza się, że operator może sterować niektórymi funkcjami;

- brak aktualizacji, w tym poprawek bezpieczeństwa – jego oprogramowanie szybko przestaje być aktualizowane przez producenta;

- brak niektórych funkcji – ma jedynie te podstawowe;

- domyślna konfiguracja może nie być bezpieczna – takie urządzenie ma działać od razu po podłączeniu, więc zazwyczaj ma włączone nadmiarowe usługi.

Między innymi z tych względów warto zaopatrzyć się we własny router. W modemie od operatora można wtedy wyłączyć wszystkie usługi, które nie są potrzebne do korzystania z Internetu lub innych usług, które wykupiliśmy (na przykład telewizji, telefonu stacjonarnego). Dodatkową korzyścią z takiej konfiguracji jest ukrycie naszego routera za urządzeniem od operatora, co utrudni ataki z Internetu. Należy pamiętać, że nie wszystkie opisane w artykule funkcje są dostępne na każdym routerze.

Warto wiedzieć. Polskie prawo nie nakazuje wprost właścicielom sieci Wi-Fi zabezpieczenia jej. Jeśli jednak ktoś dostanie się do naszej sieci i przeprowadzi atak lub dokona przestępstwa korzystając z niej, to policja zapuka w pierwszej kolejności do… naszych drzwi.

Konfiguracja „po kablu”

Przy pierwszym uruchomieniu routera większość usług jest już włączona, aby pozwolić użytkownikowi na szybkie rozpoczęcie korzystania z urządzenia. Może też być włączone Wi-Fi. Jeśli kupiliśmy sprzęt, który ma powszechnie znane domyślne hasło do sieci bezprzewodowej, to ktoś nieuprawniony może się do niego podłączyć bez naszej zgody. Jeśli to możliwe, dobrze jest wykręcić anteny routera przed uruchomieniem i podłączyć się do niego przy użyciu kabla sieciowego. Przyspieszy to też konfigurację, jeśli urządzenie resetuje interfejsy bezprzewodowe przy zmianie konfiguracji – nie będziemy musieli czekać na ponowne podłączenie się do sieci Wi-Fi.

Dane konta administracyjnego

Dobrym pierwszym krokiem podczas konfigurowania routera jest zmiana nazwy użytkownika administracyjnego i jego hasła. Każdy nowoczesny router ma takiego użytkownika, który pozwala na dostęp do panelu administracyjnego (często pod adresem 192.168.0.1 lub 192.168.1.1). Jak już wspomniałem domyślne dane do logowania mogą być powszechnie znane, na przykład zapisane w instrukcji obsługi dostępnej w Internecie. Rzadziej są one unikalne i nadrukowane na etykiecie urządzenia.

Niegdyś popularnym zestawem danych do logowania był login: admin i hasło: admin. Używanie prostych, standardowych loginów i haseł ma na celu ułatwienie użytkownikowi życia, ale stanowi zagrożenie dla bezpieczeństwa jego sieci. Zależnie od urządzenia może się zdarzyć, że nie można zmienić nazwy użytkownika. Jako nowe hasło należy wybrać silne, unikalne i niesłownikowe hasło (podobnie jak należy to robić na przykład dla serwisów internetowych). Najlepiej przechowywać je potem w managerze haseł.

Nazwa i hasło do sieci bezprzewodowej

Domyślna nazwa sieci bezprzewodowej może wskazywać na urządzenie, z którego korzystamy, bo na przykład zawiera jego model lub numer seryjny. Możliwe jest nawet, że może posłużyć do odgadnięcia hasła do sieci, jak miało to miejsce w przypadku modemów dostarczanych przez jednego z operatorów sieci kablowych w Polsce. Jeśli chodzi o hasło, to oczywiście powinno być ono silne, unikalne i niesłownikowe, ale pamiętaj, że będzie je trzeba wprowadzić ręcznie na wszystkich urządzeniach. Będzie więc praktyczniej, gdy takie hasło będzie się składało z wielu prawdziwych słów przeplatanych znakami specjalnymi i liczbami, niż żeby było losowym ciągiem znaków.

Firewall

Routery często są wyposażone w zaporę ogniową (ang. firewall), czyli prosty program nie wpuszczający pakietów pochodzących z serwerów w Internecie, do których wcześniej nie nawiązano połączenia z wewnątrz sieci. Jeśli wpiszesz w przeglądarce adres https://devmasters.pl komputer inicjuje ruch do serwera serwisu devmasters.pl. W ruchu tym pośredniczy router. Ruch powrotny z serwera, zawierający treść bloga, zostanie przepuszczony przez firewall, ponieważ ten wcześniej widział ruch wychodzący. W ten sposób chronimy sieć domową przed częścią ataków z zewnątrz. Mogą istnieć predefiniowane tryby pracy firewalla, na przykład słaby, średni i silny, ale zdarza się, że można ustawić dodatkowe, własne reguły dotyczące na przykład konkretnego adresu IP czy URL.

Serwer DNS

DNS (Domain Name System) to system, który tłumaczy tekstowe adresy stron internetowych (URL) na odpowiadające im adresy IP zrozumiałe dla komputerów. Na przykład adres: devmasters.pl zostanie przetłumaczony na: 195.78.66.133. Urządzenie podłączone do sieci (także twój router) ma zapisany w konfiguracji adres IP serwera DNS i prosi ten serwer o tłumaczenie adresów. Zmiana adresu serwera DNS może przyczynić się do poprawienia bezpieczeństwa. Niektóre serwery DNS mogą na przykład blokować translacje adresów do znanych złośliwych stron, jak to robi serwer Quad9 dostępny pod adresem 9.9.9.9.

Aktualizacje systemu

Aktualizacje systemów operacyjnych (nie tylko routerów) to podstawa, jeśli chodzi o higienę bezpieczeństwa. Trudno jednak wymagać od użytkownika, aby dla kilku urządzeń codziennie sprawdzał, czy została wydana kolejna aktualizacja. Dlatego niektórzy producenci udostępniają funkcję automatycznych aktualizacji. Po jej włączeniu twój router będzie automatycznie instalował poprawki o wyznaczonej godzinie (na przykład w nocy, gdy nikt nie korzysta z Internetu) bez konieczności interakcji ze strony użytkownika.

QoS

Quality of Service (QoS) to w przypadku routerów zestaw reguł pozwalających na poprawienie działania konkretnych usług w sieci domowej. Router może na przykład przepuszczać ruch pochodzący z usług wideo (Netflix, YouTube, Disney+) przed ruchem z usług związanych z przeglądaniem stron internetowych albo wideorozmów. Wpływa to na płynność działania danej usługi. Często można też ustawić cały ruch z danego urządzenia jako ważniejszy niż z pozostałych w sieci. Taka konfiguracja poprawia komfort użytkowania sieci.

Filtrowanie adresów MAC

Każda karta sieciowa, nieważne czy przewodowa czy Wi-Fi, ma adres MAC i posługuje się nim, zanim uzyska adres IP. Można powiedzieć, że karta przedstawia się tym adresem routerowi. W założeniu adres ten powinien być unikalny i niezmienny. Dzięki filtrowaniu adresów MAC można określić, czy pozwolimy danemu urządzeniu na podłączenie się do sieci czy też nie. W praktyce jednak karty lub mechanizmy systemu operacyjnego pozwalają na zmianę tej wartości. Powoduje to, że obecnie mechanizm ten jest prosty do obejścia. Ponadto utrudnia to podłączanie nowych urządzeń, bo w każdym przypadku użytkownik musi dodać nowy adres MAC do konfiguracji filtrowania adresów MAC routera.

DHCP

DHCP (Dynamic Host Configuration Protocol) to protokół sieciowy pozwalający urządzeniom podłączającym się do naszej sieci na otrzymanie od routera danych konfiguracyjnych, na przykład przydzielonego adresu IP, adresu IP bramy sieciowej, adresu serwera DNS czy maski podsieci. Gdyby ten mechanizm wyłączyć, to nowe urządzenie nie podłączy się do sieci, chyba że powyższe informacje uzyskało już wcześniej (na przykład użytkownik wprowadził je ręcznie). Jeśli DHCP jest włączony w naszej sieci, to możliwe jest, żeby to samo urządzenie uzyskało różne adresy IP za każdym razem, gdy podłączy się do sieci. Może to jednak być wadą.

Załóżmy, że mamy drukarkę sieciową, z której korzystają domownicy. W celu zaoszczędzania energii drukarka jest wyłączona, gdy nie jest potrzebna. Po ponownym włączeniu uzyska ona inny adres IP i komputery w sieci będą musiały jej szukać, gdy użytkownik będzie chciał coś wydrukować. Może to chwilę potrwać. Podobny uciążliwy efekt, może wystąpić przy urządzeniach IoT (Internet of Things) czy serwerach plików NAS (Network Attached Storage), na których przechowujemy pliki. Aby uniknąć tego efektu, możemy ustawić stały adres IP dla danego sprzętu – przy każdym podłączeniu do sieci router będzie przydzielał mu ten sam adres IP. Należy pamiętać, że takie przydzielenie adresu może nie zadziałać w przypadku, gdy urządzenie ma włączoną funkcję randomizacji adresów MAC (na przykład „Prywatny adres Wi-Fi” w systemie iOS).

Ciekawostka. Historycznie router to urządzenie sieciowe, które służy do łączenia oddzielnych sieci komputerowych (na przykład o różnych klasach adresów IP, maskach sieciowych). Trasuje (kieruje/routuje) ono pakiety sieciowe między siecią źródłową a docelową.Tak zwane domowe routery to właściwie połączenie kilku różnych urządzeń: routera, przełącznika/switcha (kierowanie pakietami wewnątrz sieci domowej), punktu dostępowego Wi-Fi (zapewnianie dostępu do sieci bezprzewodowej) oraz czasem modemu (zapewnianie dostępu do sieci Internet).

Blokada dostępu do internetu

Jeśli mamy w sieci urządzenia, które nie są już wspierane przez producenta i nie dostają aktualizacji (na przykład stara drukarka sieciowa) lub takie, którym do końca nie ufamy (na przykład kolorowa żarówka LED sterowana przez Wi-Fi), to możemy je czasowo lub trwale odciąć od Internetu. Router będzie blokował wszelkie połączenia na zewnątrz od takiego urządzenia. W zależności od routera możemy zablokować ruch, korzystając z dedykowanej opcji lub tak zwanej kontroli rodzicielskiej.

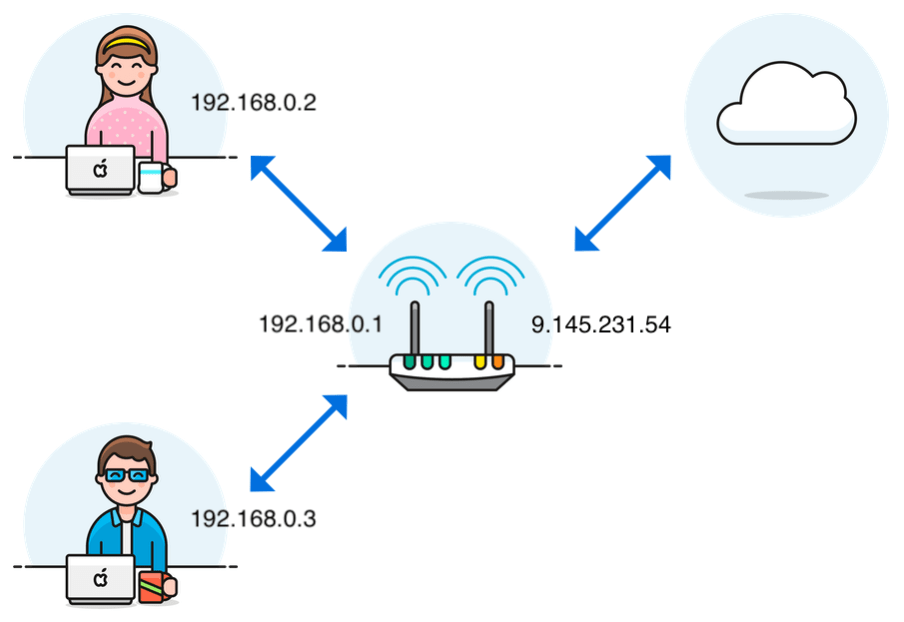

NAT

Translacja adresów sieciowych (NAT, Network Address Translation) umożliwia zmianę źródłowych i docelowych adresów IP i portów sieciowych w pakietach podczas ich przekazywania między sieciami przez router. Pozwala to na ukrycie sieci domowej za jednym zewnętrznym adresem IP przypisanym do routera przez operatora – tak zwana maskarada IP (rysunek 1). W praktyce NAT umożliwia dostęp wielu urządzeniom w sieci lokalnej do zasobów Internetu przez router. Mechanizm ten jest zazwyczaj domyślnie włączony. Jeśli jest włączony na modemie od operatora oraz na naszym routerze, to komputery w naszej sieci są za tak zwanym podwójnym NAT-em. Może on powodować konieczność wykonania dodatkowych kroków przy konfiguracji innych usług, na przykład DDNS.

Port forwarding

Przekierowanie portów (ang. port forwarding) pozwala na przekierowanie pakietów przychodzących z Internetu na określony port routera do adresu IP i portu konkretnego urządzenia w sieci lokalnej. Przekierowane może dotyczyć różnych protokołów. Umożliwia to komunikację z zewnątrz z urządzeniem wewnątrz naszej sieci, na przykład serwerem poczty lub konsolą do gier.

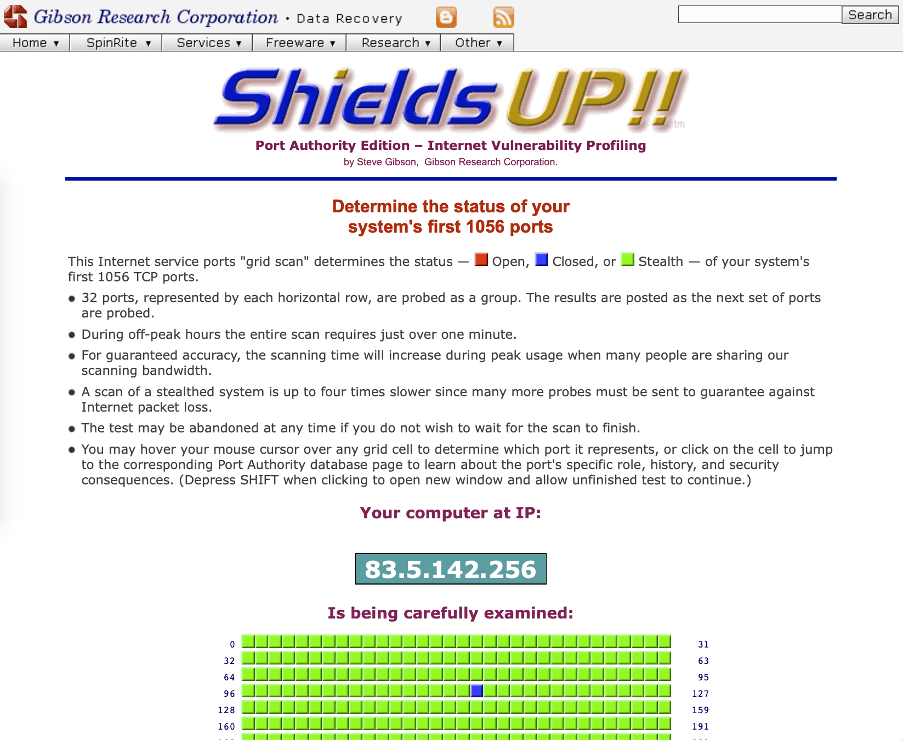

Należy uważać przy konfiguracji tej opcji, gdyż może się okazać, że urządzenie z naszej sieci jest osiągalne z zewnątrz i może zostać łatwo zaatakowane. Na szczęście routery udostępniają listę zawierającą wszystkie przekierowania portów, co pozwala na łatwe sprawdzenie, czy nie wykonaliśmy przypadkowo niebezpiecznego kroku. Aby sprawdzić, jakie porty sieciowe (z 1056 pierwszych portów TCP) na naszym routerze są widoczne z sieci, można posłużyć się darmowym narzędziem ShieldsUP (rysunek 2), działającym w przeglądarce.

UPnP

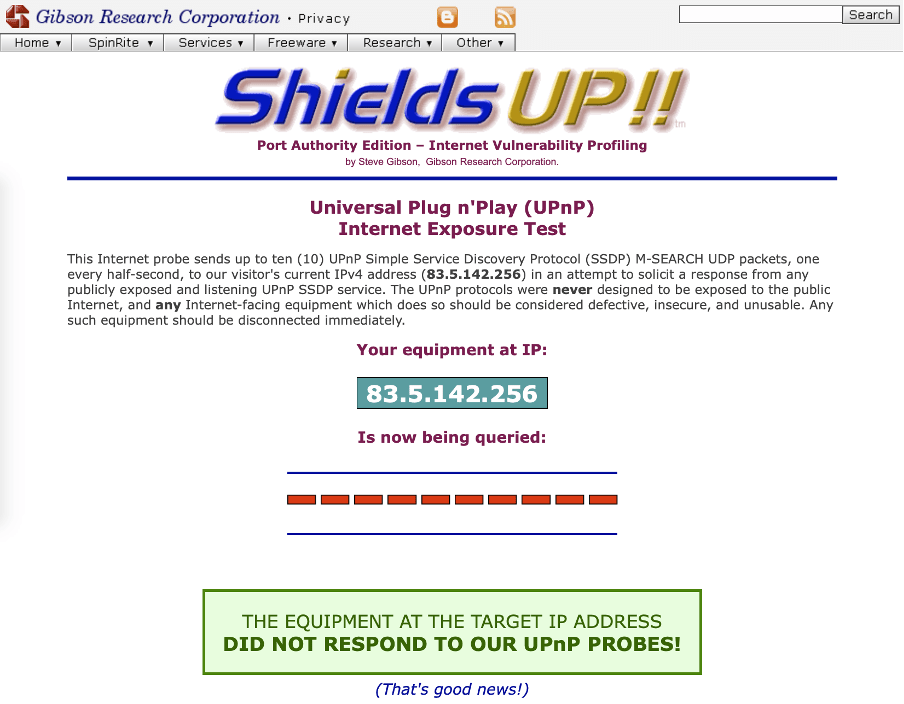

Mechanizm Universal Plug’n’Play (UPnP) powstał, aby ułatwić życie użytkownikom na przykład konsoli do gier. Po podłączeniu do kompatybilnego routera konsola przekazuje routerowi konfigurację sieciową, jakiej potrzebuje do poprawnego funkcjonowania w sieci, na przykład udrożnienie ruchu na danym porcie sieciowym. W ten sposób użytkownik nie musi nic konfigurować na routerze, aby móc cieszyć się sieciowymi funkcjami konsoli, jak na przykład rozgrywką wieloosobową przez Internet.

Ta funkcja ma jednak swoje wady. Dowolne urządzenie podłączone do sieci domowej może wpłynąć na konfigurację sieciową routera bez naszego wyraźnego zezwolenia. Dodatkowo takie reguły sieciowe nie są widoczne w panelu administracyjnym routera. Możemy nawet nie wiedzieć, że żarówka LED sterowana przez Wi-Fi komunikuje się z nieznanym nam serwerem po niestandardowym porcie. Wspomniane już narzędzie ShieldsUP może także sprawdzić, czy protokół UPnP jest uruchomiony na naszym routerze (rysunek 3).

Dostęp administracyjny z zewnątrz

Niektóre routery pozwalają na dostęp administracyjny z zewnątrz. Bywa, że jest to włączone domyślnie, aby ułatwić życie użytkownikowi. Należy pamiętać, że to oznacza, że w Internecie jest widoczna strona logowania do naszego routera i tylko ona chroni naszą sieć przed niepożądanymi zmianami przez atakującego. Jeśli nie mamy wyraźnej potrzeby, należy wyłączyć tę opcję. Jeśli istnieje potrzeba zdalnego zarządzania, to lepiej uruchamiać taki dostęp okresowo, w razie potrzeby lub ograniczyć dostęp do panelu logowania jedynie ze zdefiniowanych adresów IP. Jeśli pomagacie innym w zarządzaniu ich siecią zdalnie, to lepiej napisać im instrukcję, jak tę opcję włączyć, gdy potrzebują waszej pomocy.

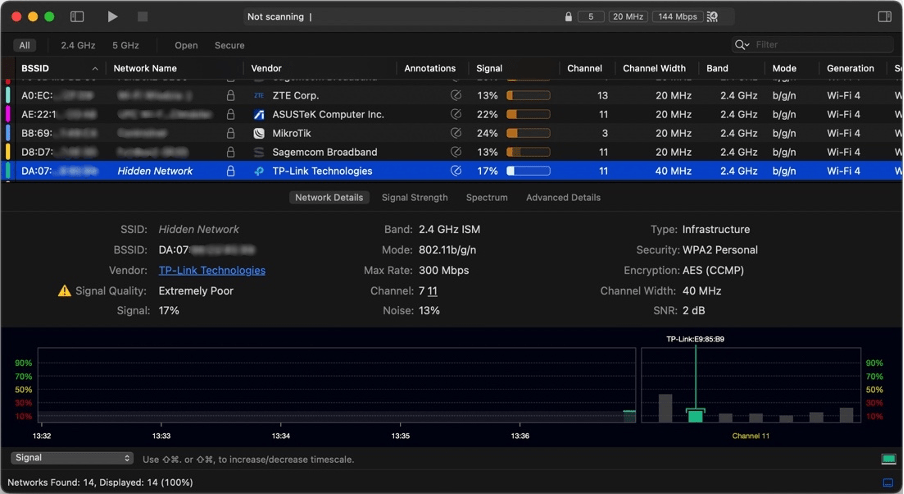

Ukrywanie SSID

Obecnie ta funkcja raczej utrudnia użytkowanie sieci bezprzewodowej niż poprawia bezpieczeństwo. Niektóre urządzenia (jak drukarki) mogą mieć problem z podłączeniem się do takiej sieci, a jej istnienie i i tak łatwo wykryć skanerem sieci bezprzewodowej (rysunek 4).

Dodatkowe sieć Wi-Fi

Niektóre routery pozwalają na stworzenie dodatkowych sieci Wi-Fi, które są odseparowane od pozostałych sieci, czyli urządzenia podłączone do takiej sieci nie „widzą” tych w pozostałych sieciach. Może być to przydatne do stworzenia sieci Wi-Fi dla urządzeń niezaufanych, na przykład dla komórek naszych gości, komputerów służbowych/szkolnych czy sprzętów IoT, które czasem potrafią robić dziwne rzeczy, na przykład skanować naszą sieć domową i wysyłać wyniki do swojego producenta. Ponadto taka sieć może być skonfigurowana z ograniczeniem przepustowości, dostępu do Internetu czy czasowym wyłączeniem nadawania. Warto również ograniczyć dostęp do panelu administracyjnego routera z takich sieci.

WPA

Wi-Fi Protected Access to standard zabezpieczeń w sieciach bezprzewodowych i następca WEP (Wired Equivalent Privacy). Występuje w trzech wersjach i jeśli to możliwe, należy korzystać z najnowszej wersji – 3. Poprawia ona błędy wersji wcześniejszych i podwyższa bezpieczeństwo sieci, lecz może nie być zaimplementowana w starszych urządzeniach. W takim przypadku trzeba korzystać z wcześniejszej wersji lub trybu mieszanego WPA2/WPA3.

WPS

Niektóre routery umożliwiają podłączenie urządzenia do sieci za pomocą mechanizmu Wi-Fi Protected Setup (WPS) bez potrzeby wprowadzania hasła do sieci bezprzewodowej przez użytkownika. Jest kilka wariantów tego mechanizmu. Jeden z nich polega na przyciśnięciu dedykowanego guzika na routerze (lub w interfejsie administracyjnym) oraz na urządzeniu (na przykład drukarce) w krótkim odstępie czasu. W ten sposób urządzenia wchodzą w tryb parowania i „dogadują” się w sprawie połączenia. Inny wariant polega na wprowadzeniu specjalnego numeru PIN wygenerowanego przez urządzenie w pole w interfejsie routera. W założeniu ten mechanizm miał uprościć dodawanie sprzętów do sieci, ale błędy implementacji pozwalały na ataki polegające na odzyskaniu tego PIN-u po podsłuchiwaniu ruchu sieciowego i dostaniu się do sieci. Myślę, że lepiej korzystać z dobrego hasła i wyłączyć ten mechanizm.

Podsumowanie

Jak widać, domowy router wcale nie jest tak prostym urządzeniem, jak mogłoby się wydawać. Jego konfiguracja może przysporzyć kłopotów, jeśli nie rozumie się jego funkcji. Dlatego zanim zaczniesz zmieniać ustawienia routera, dowiedz się, jakie mogą być tego konsekwencje. Warto najpierw spróbować „na sucho” z routerem innym niż główne urządzenie w domu.

Zapamiętaj

- Wiele funkcji współczesnych routerów jest domyślnie włączona. Warto sprawdzić, czy nie powodują pogorszenia bezpieczeństwa obsługiwanej przez nie sieci.

- Dowiedz się, jak działa dana funkcja, zanim zmienisz jej ustawienia.

- Zmieniaj ustawienia pojedynczo, aby w razie czego wiedzieć, co spowodowało zmianę działania sieci.

Ćwicz w domu

- Jeśli masz w domu nieużywany router, poćwicz najpierw na nim.

- Sprawdź konfigurację swojego routera. Być może możesz poprawić bezpieczeństwo swojej sieci domowej.