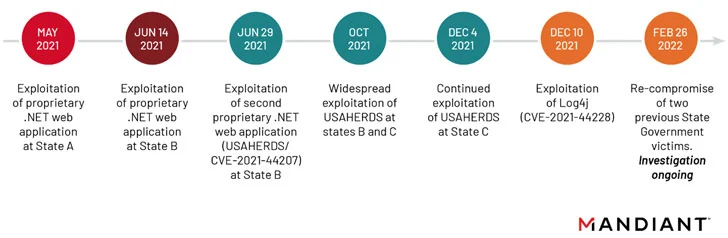

APT41, sponsorowany przez państwo podmiot zajmujący się zagrożeniami powiązany z Chinami, włamał się do co najmniej sześciu sieci rządowych Stanów Zjednoczonych w okresie od maja 2021 r. do lutego 2022 r., przestawiając swoje wektory ataków w celu wykorzystania podatnych na ataki aplikacji internetowych.

Wykorzystane luki w zabezpieczeniach obejmowały „lukę dnia zerowego w aplikacji USAHERDS ( CVE-2021-44207 ), a także niesławną obecnie lukę dnia zerowego w Log4j ( CVE-2021-44228 )”, poinformowali badacze z Mandiant w raporcie opublikowanym we wtorek. , nazywając to „celową kampanią”.

Firma zajmująca się cyberbezpieczeństwem i reagowaniem na incydenty zauważyła, że poza włamaniami do sieci, uporczywe ataki obejmowały również wykorzystywanie exploitów, takich jak deserializacja , wstrzykiwanie SQL i podatność na przechodzenie katalogów .

Płodne , zaawansowane, trwałe zagrożenie, znane również pod pseudonimami Barium i Winnti, ma doświadczenie w atakowaniu organizacji zarówno w sektorze publicznym, jak i prywatnym w celu organizowania działań szpiegowskich równolegle z operacjami motywowanymi finansowo.

Na początku 2020 r. grupa została powiązana z globalną kampanią włamań, która wykorzystywała różne exploity obejmujące Citrix NetScaler/ADC, routery Cisco i Zoho ManageEngine Desktop Central, aby zaatakować dziesiątki podmiotów w 20 krajach szkodliwymi ładunkami.

Najnowsze ujawnienie kontynuuje trend APT41, który szybko dokooptuje nowo ujawnione luki w zabezpieczeniach, takie jak Log4Shell, w celu uzyskania wstępnego dostępu do sieci docelowych, w tym dwóch rządów stanowych USA oraz firm ubezpieczeniowych i telekomunikacyjnych, w ciągu kilku godzin od upublicznienia tego faktu.

Włamania trwały aż do lutego 2022 roku, kiedy ekipa hakerska ponownie skompromitowała dwie ofiary rządu stanowego USA, które zostały zinfiltrowane po raz pierwszy w maju i czerwcu 2021 roku, „demonstrując ich nieustanną chęć uzyskania dostępu do sieci rządu stanowego” – powiedzieli naukowcy.

Co więcej, przyczółek ustanowiony po wykorzystaniu Log4Shell zaowocował wdrożeniem nowego wariantu modułowego backdoora C++ o nazwie KEYPLUG w systemach Linux, ale nie przed przeprowadzeniem rozległego rozpoznania i zbierania poświadczeń w środowiskach docelowych.

Podczas ataków zaobserwowano również dropper w pamięci o nazwie DUSTPAN (znany również jako StealthVector ), który został zaaranżowany w celu wykonania następnego ładunku, wraz z zaawansowanymi narzędziami post-kompromisowymi, takimi jak DEADEYE , program ładujący złośliwe oprogramowanie, który jest odpowiedzialny za uruchomienie implantu LOWKEY .

Naukowcy twierdzą, że główny z wielu różnych technik, metod unikania i możliwości wykorzystywanych przez APT41 obejmował „znacznie zwiększone” wykorzystanie usług Cloudflare do komunikacji dowodzenia i kontroli (C2) oraz eksfiltracji danych.

Chociaż Mandiant zauważył, że znalazł dowody na to, że przeciwnicy wykradli informacje umożliwiające identyfikację osób, które zwykle są zgodne z operacją szpiegowską, ostateczny cel kampanii jest obecnie niejasny.

Odkrycia oznaczają również drugi przypadek, w którym chińska grupa państw narodowych wykorzystała luki w zabezpieczeniach wszechobecnej biblioteki Apache Log4j do penetracji celów.

W styczniu 2022 r. Microsoft szczegółowo opisał kampanię ataków zorganizowaną przez Hafnium – podmiot zajmujący się zagrożeniami stojący za szeroko zakrojonym wykorzystywaniem luk Exchange Server rok temu – który wykorzystał tę lukę do „atakowania infrastruktury wirtualizacji w celu rozszerzenia ich typowego namierzania”.

Jeśli już, to najnowsze działania są kolejną oznaką stale dostosowującego się przeciwnika, który jest w stanie zmieniać cele, a także udoskonalać swój arsenał złośliwego oprogramowania, aby atakować podmioty na całym świecie, które są w strategicznym interesie.

Nieustanne działania tego aktora przeciwko sektorom opieki zdrowotnej, zaawansowanym technologiom i telekomunikacji na przestrzeni lat zwróciły uwagę Departamentu Sprawiedliwości Stanów Zjednoczonych, który w 2020 r. wydał zarzuty pięciu członkom grupy, umieszczając hakerów w cyberprzestrzeni FBI.

„APT41 może szybko dostosować swoje początkowe techniki dostępu poprzez ponowne narażenie środowiska za pomocą innego wektora lub poprzez szybką operacjonalizację nowej luki” – powiedzieli naukowcy. „Grupa demonstruje również chęć przezbrojenia i wdrażania możliwości za pomocą nowych wektorów ataku, w przeciwieństwie do trzymania ich na przyszłość”.

W ramach powiązanego rozwoju, Grupa Analizy Zagrożeń Google poinformowała , że podjęła kroki w celu zablokowania kampanii phishingowej zorganizowanej przez inną chińską grupę wspieraną przez państwo, oznaczone jako APT31 (aka Zirconium) w zeszłym miesiącu, która miała na celu ataki na ,,użytkowników Gmaila powiązanych z rządem USA. „