Wywiad kojarzy nam się z narzędziami niedostępnymi przeciętnym śmiertelnikom. Dla wielu z nas wywiad jest synonimem szpiegostwa i budzi skojarzenia z rządowymi agencjami wywiadowczymi. W rzeczywistości istnieje też gałąź jak najbardziej dostępna każdemu, to tzw. biały wywiad, który w cyfrowej, otaczającej nas rzeczywistości przekształcił się w tzw. OSINT. Co to jest? Jakich narzędzi się używa? Czy to w ogóle legalne? Do czego się wykorzystuje OSINT? Wiele pytań, warto zatem poznać odpowiedzi.

Zacznijmy od rzeczy podstawowych? Co to w ogóle znaczy OSINT? To skrót z anglojęzycznego zwrotu Open Source INTelligence. Jest to forma wywiadu, zdobywania informacji, ale z otwartych źródeł. Inaczej mówiąc OSINT jest procesem zbierania i analizy informacji pochodzących z publicznie dostępnych źródeł w celu uzyskania wiedzy i zrozumienia określonych zagadnień, zdarzeń lub działań. OSINT wykorzystuje dane dostępne publicznie, takie jak informacje na stronach internetowych, w mediach społecznościowych, w dokumentach publicznych, w prasie i innych źródłach, które nie są tajne ani poufne. To ostatnie jest szczególnie istotne: OSINT jest używany zgodnie z prawem, nie oznacza naruszania żadnej tajemnicy, ani próby zdobycia nieuprawnionego dostępu do danych poufnych.

OSINT — czy to legalne?

Z tego wynika też odpowiedź na kolejne ważne pytanie: czy OSINT jest legalny. Tak, jak najbardziej. Każdy przecież może pozyskiwać informacje ze wszelkiego typu środków masowego przekazu, mediów społecznościowych i innych powszechnie dostępnych źródeł. Jednak OSINT to coś więcej niż zwykłe czytanie wiadomości i postów w social mediach. Choć wykorzystuje się do zdobywania danych wyłącznie jawne, legalne i raczej etyczne metody pozyskiwania danych, w przeciwieństwie np. do nielegalnego szpiegostwa czy to militarnego, czy gospodarczego, to efekty działań białego wywiadu wielokrotnie okazywały się zaskakująco skuteczne. Od lat OSINT jest z powodzeniem wykorzystywany przez wszelkie geopolityczne think tanki, wywiadownie gospodarcze, agencje wywiadowcze, dziennikarzy śledczych i wiele innych podmiotów poszukujących informacji na konkretny temat. Niejednokrotnie są to instytucje czy osoby, które w ogóle nie kojarzą się z wywiadem i zdobywaniem informacji. Na przykład wielu analityków instytucji finansowych nieoficjalnie również korzysta z OSINT-u do weryfikacji wniosków kredytowych. Z OSINT-u korzystają też ubezpieczyciele, agencje bezpieczeństwa narodowego, policja, instytucje zajmujące się analizą ryzyka, firmy konsultingowe, agencje badań rynkowych i wiele innych osób i instytucji. Nie na darmo coraz głośniej mówi się o tym, że to dane będą najważniejszą walutą XXI w.

Z jakich narzędzi korzysta OSINT?

Osoby parające się białym wywiadem najczęściej korzystają z ogólnodostępnych źródeł informacji, jednak w przeciwieństwie do zwykłych internautów czytających wiadomości, analiza informacji pochodzących ze źródeł otwartych jest w tym przypadku znacznie pogłębiona. Istnieją też różnego typu narzędzia (legalne, to przewodnia idea OSINT), które pozwalają w określony sposób ułatwiać lub filtrować olbrzymie zbiory otaczających nas we współczesnym świecie danych, pod kątem konkretnych informacji potrzebnych osobie parającej się białym wywiadem. Prawda jest taka, że bez licznych źródeł typu OSINT wiedzielibyśmy dużo mniej o np. wojnie w Ukrainie. Inny przykład: bardzo wielu informacji o konflikcie, który dopiero co wybuchł w Izraelu, mediom z całego świata dostarczył funkcjonujący w serwisie X (dawniej Twitter) profil o nazwie OSINTdefender. Oczywiście nie on jeden, ale to pokazuje wzrost znaczenia białego wywiadu i umiejętności precyzyjnej analizy informacji otrzymywanych z olbrzymiego zestawu różnorodnych źródeł i generowania czytelnych, krótkich raportów prezentujących sedno sprawy. Bo, choć źródła białego wywiadu są legalne i powszechnie dostępne, nie znaczy, że są proste w użyciu. Przyjrzyjmy się bliżej wybranym narzędziom, czy raczej zbiorom narzędzi wykorzystywanym przez biały wywiad.

OSINT i otwartezrodla.pl

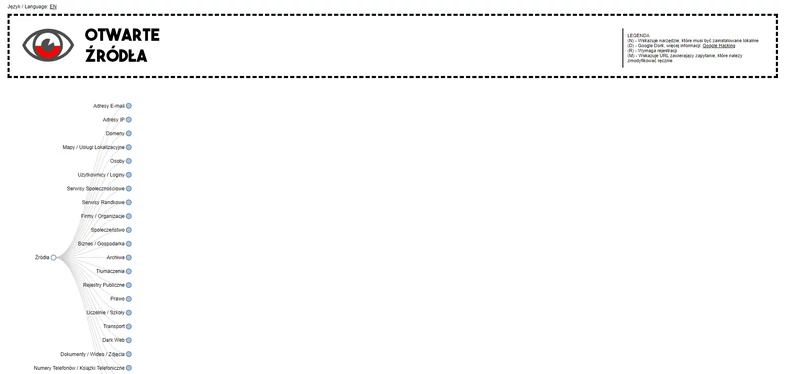

Każdy zainteresowany białym wywiadem, który nie wie, gdzie zacząć, powinien zacząć od zbioru narzędzi i źródeł danych zgromadzonych w ramach projektu Otwarte źródła. W istocie projekt ten jest rozwinięciem przez polskiego programistę Rafała Godka, wcześniej powstałego zbioru narzędzi o nazwie OSINT Framework stworzonego przez Justina Nordine’a. O ile oryginalny projekt Nordine’a jest dobrym zbiorem aplikacji, serwisów, usług i narzędzi, gdy poszukujemy informacji w anglojęzycznym internecie, o tyle rozwinięcie opracowane przez Godka, jest dla nas ciekawsze, bo uzupełnia zbiór źródeł i narzędzi o dane dotyczące Polski, powiązane z naszym, polskojęzycznym kawałkiem internetu.

Korzystanie z projektu Otwarte Źródła jest bardzo proste. Po wywołaniu tej witryny zobaczymy po lewej stronie drzewo źródeł podzielonych względem kategorii tematycznych (adresy e-mail, domeny, osoby, loginy, firmy, organizacje, archiwa, prawo, uczelnie, szkoły i wiele, wiele więcej). Kliknięcie każdego elementu powoduje rozwinięcie kolejnych gałęzi drzewa i ujawnienie kolejnych narzędzi przydatnych w wybranej przez nas kategorii źródeł danych.

Zwróćcie też uwagę na legendę znajdującą się w prawym, górnym rogu witryny. Niektóre z narzędzi-owoców rozwijanego przez nas drzewa wiedzy to kod, który należy pobrać i zainstalować lokalnie (oznaczenie literką „N”). Niektóre rejestry wymienione w Otwartych Źródłach oznaczone literką „R” to źródła, które wymagają rejestracji, zanim będzie można z nich korzystać i wyszukiwać dane (tak jest np. w przypadku Rejestru Sprawców Przestępstw na Tle Seksualnym prowadzonym przez Ministerstwo Sprawiedliwości w części z dostępem ograniczonym).

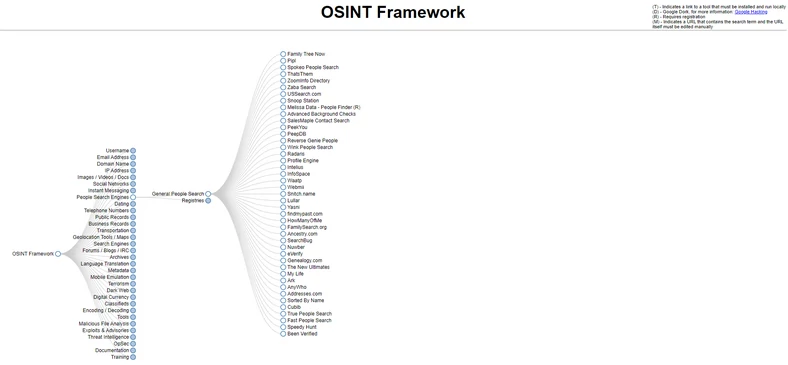

OSINT Framework

Niezależnie od wspomnianego wcześniej projektu warto też wypróbować narzędzia wymienione w serwisie OSINT Framework, o którym już wspominaliśmy. Choć to na nim wzorowana jest polska wersja (Otwarte Źródła), to obydwa projekty rozwijane są niezależnie i na witrynie OSINT Framework można znaleźć wiele źródeł dotyczących przede wszystkim anglojęzycznej części internetu. Interfejs jest w tym przypadku niemal identyczny, z tą różnicą, że w języku angielskim.

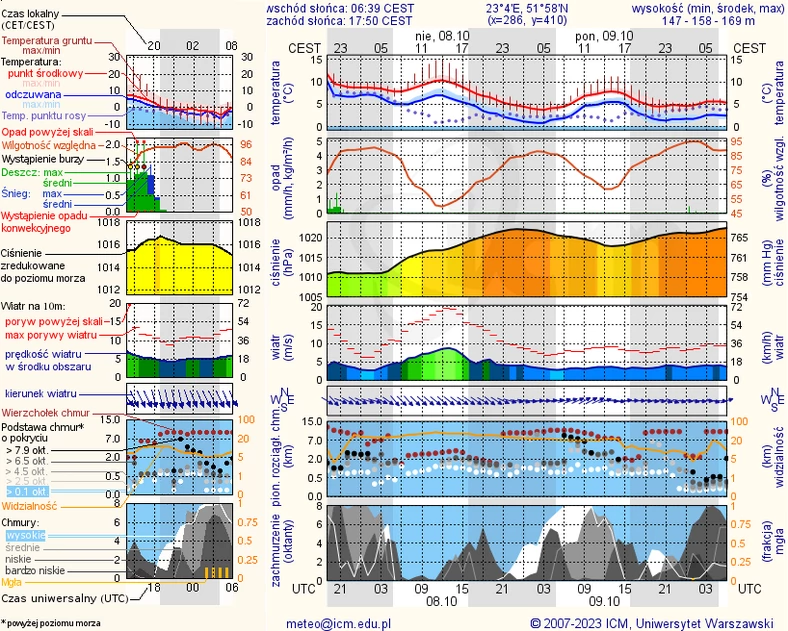

OSINT i prognoza pogody, jak szukać?

Używanie narzędzi OSINT i otwartych, publicznych, dostępnych dla każdego źródeł jest proste, ale jak wiedzieć czego szukać? Wyjaśnijmy to sobie na przykładzie prognozy pogody. Zwykle, gdy chcesz poznać prognozę pogody, po prostu korzystasz np. z jakiejś popularnej usługi, albo wystarczy ci prognoza dostępna np. w serwisie Onet (pogoda.onet.pl). Osoby korzystające z OSINT robią to trochę inaczej, szukają dokładniej i głębiej, w wielu miejscach, porównują pozyskane rezultaty i wyciągają wnioski. Im nie wystarczy zerknięcie na widżet pogodowy na ekranie smartfonu, czy sięgnięcie po krótką wzmiankę pogodową w serwisie informacyjnym. Chcąc uzyskać dane na temat tego, jakich warunków pogodowych należy spodziewać się w konkretnym miejscu, sięgną po różne i znacznie bardziej zaawansowane serwisy. Np. numeryczną prognozę z Interdyscyplinarnego Centrum Modelowania Matematycznego Uniwersytetu Warszawskiego (Meteo ICM), czy agregatu informacji pogodowych (infometeo.pl) zawierającego mapy radarowe, burzowe, animacje, fronty atmosferyczne i wiele więcej. Zwykłemu człowiekowi taka ilość informacji jest zwyczajnie niepotrzebna, ale w białym wywiadzie prognoza, raport czy analiza informacji powinna być możliwie dokładna, a duża ilość danych źródłowych pozwala taką dokładność uzyskać.

OSINT, Google i internet

Czy korzystanie z wyszukiwarki Google można zaliczyć do białego wywiadu? Jak najbardziej, ale sugerowanie, że sama wyszukiwarka wystarczy to przesadne uproszczenie. I pamiętajmy, że mowa o zaawansowanym zastosowaniu wszelkich funkcji silnika Google Search, włącznie z wszystkimi dostępnymi operatorami, filtrami wyników i innymi działaniami, które w internecie możemy znaleźć pod hasłem „Google Hacking”. Jednak w dalszym ciągu ograniczanie się tylko do wyszukiwarek nie jest białym wywiadem.

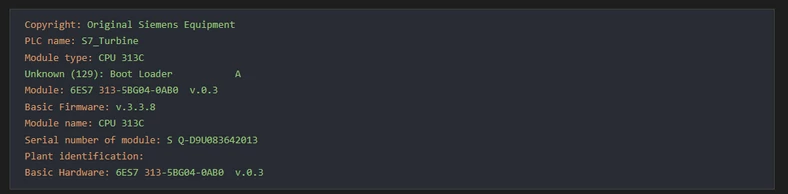

Kwestia użytych narzędzi zależy też od tego, co jest celem prowadzenia operacji OSINT. Na przykład narzędzia białego wywiadu i narzędzia do analizy sieci komputerowych czy cyberbezpieczeństwa również są ze sobą powiązane. Przykładem może być wyszukiwarka Shodan. Jest to narzędzie płatne (nie jest to wyszukiwarka stron internetowych i treści, lecz narzędzie przydatne analitykom bezpieczeństwa, pentesterom, a także osobom zajmującym się białym wywiadem). Shodan znajduje nie treści, a urządzenia w sieci. Nie chodzi tylko o komputery czy serwery, ale jakiekolwiek urządzenia połączone z globalną siecią, z uwzględnieniem nawet takich sprzętów, jak kamery IP do monitoringu, czy połączone z internetem urządzenia smart home. Analiza przeprowadzana za pomocą tego narzędzia pozwala uzyskać np. informacje o wersjach oprogramowania działających na skanowanych urządzeniach (dzięki temu np. osoba o odpowiednich kompetencjach ma wiedzę, czy dana wersja oprogramowania jest podatna na ataki), otwartych portach usług sieciowych funkcjonujących na zdalnych serwerach i wiele, wiele więcej. To przede wszystkim narzędzie do testów bezpieczeństwa, ale w kontekście białego wywiadu pozwala zorientować się jakiego sprzętu, oprogramowania i technologii sieciowych używa obiekt — cel wywiadowczy. O możliwościach tego narzędzia świadczy choćby poniższa ilustracja prezentująca przykładowy tzw. baner, czyli zbiór danych, którymi połączone z internetem urządzenie identyfikuje się wywołującemu. W tym konkretnym przypadku jest to baner przemysłowego sterownika używającego protokołu Siemens S7 wykorzystywanego np. w turbinach gazowych w obiektach przemysłowych.

Shodan wykorzystywany jest choćby przez analityków rynku, którzy np. mogą śledzić rosnące wykorzystanie internetu rzeczy, zorientować się jakich produktów ludzie używają w internecie, co z kolei np. firmom oferującym te produkty pozwala poznać odpowiedź na pytanie, jak rośnie popularność ich urządzeń. Pamiętajmy, że o ile samo zdobywanie informacji, które i tak są udostępniane przez urządzenia wpięte do sieci, pozostaje legalne, o tyle wykorzystanie zdobytych informacji do przeprowadzenia ataku hakerskiego (bo np. wiemy, że cel korzysta ze starego oprogramowania o znanych nam podatnościach) legalne już nie jest.

Pseudonim to nie anonimowość

Innym ciekawym narzędziem wykorzystywanym przez OSINT jest webowa usługa WhatsMyName App. Pozwala ona wyszukiwać nazwy użytkowników praktycznie w całym internecie, tj. na stronach WWW, forach, sieciach społecznościowych, praktycznie we wszystkich miejscach w Sieci, które wymagają logowania się i nazw użytkowników. Należy pamiętać, że w wynikach mogą pojawić się dane fałszywie pozytywne, bo niektóre serwisy zwracają wynik również na nieistniejące konta, jak również tej samej nazwy użytkownika mogą używać różne osoby. Nie zmienia to faktu, że za pomocą WhatMyName App można dowiedzieć się sporo więcej niż za pomocą wyszukiwarki Google, Binga czy innych, klasycznych wyszukiwarek stron WWW.