Co najmniej 6 różnych podmiotów powiązanych z Rosją przeprowadziło nie mniej niż 237 cyberataków na Ukrainę od 23 lutego do 8 kwietnia, w tym 38 dyskretnych ataków destrukcyjnych, które nieodwracalnie zniszczyły pliki w setkach systemów w dziesiątkach organizacji w tym kraju.

„Wspólnie działania cybernetyczne i kinetyczne mają na celu zakłócenie lub degradację ukraińskich funkcji rządowych i wojskowych oraz podważenie zaufania publicznego do tych samych instytucji” – powiedział w specjalnym raporcie dział ds. bezpieczeństwa cyfrowego firmy (DSU).

Główne rodziny złośliwego oprogramowania, które zostały wykorzystane do destrukcyjnej działalności w ramach nieustających rosyjskich ataków cyfrowych, obejmują:

- WhisperGate

- HermeticWiper ( FoxBlade aka KillDisk)

- HermeticRansom (SonicVote)

- IssacWiper (Lasainraw)

- CaddyWiper

- DesertBlade

- DoubleZero ( FiberLake )

WhisperGate, HermeticWiper, IssacWiper i CaddyWiper to wszystkie narzędzia do wycierania danych przeznaczone do nadpisywania danych i uniemożliwiania rozruchu maszyn, podczas gdy DoubleZero to złośliwe oprogramowanie .NET zdolne do usuwania danych. DesertBlade, również narzędzie do usuwania danych, zostało uruchomione 1 marca przeciwko bezimiennej firmie nadawczej na Ukrainie.

Z drugiej strony SonicVote to program do szyfrowania plików wykrywany w połączeniu z HermeticWiper w celu ukrycia włamań jako ataku ransomware, podczas gdy Industroyer2 koncentruje się w szczególności na technologii operacyjnej w celu sabotowania krytycznej produkcji i procesów przemysłowych.

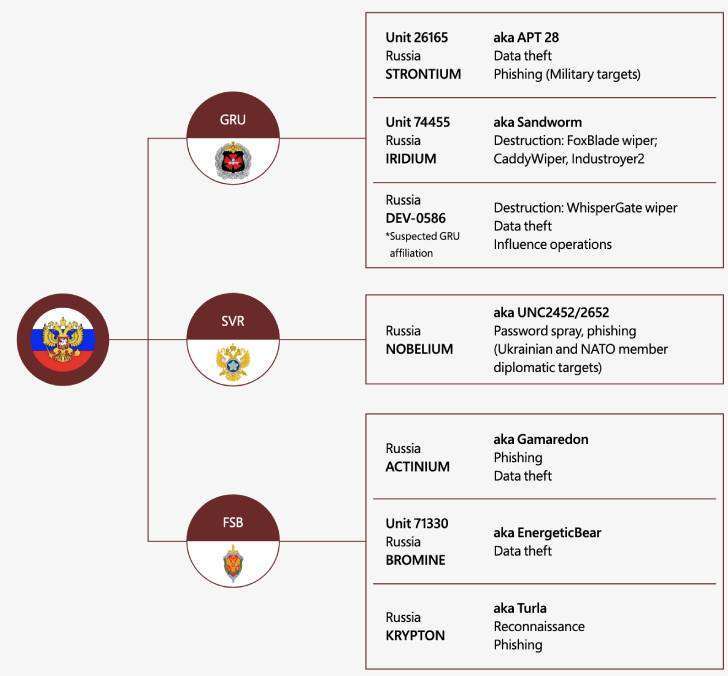

Microsoft przypisał HermeticWiper, CaddyWiper i Industroyer2 rosyjskiej hakerskiej grupie wojskowej Sandworm (aka Iridium). Ataki WhisperGate zostały powiązane z nieznanym wcześniej klastrem nazwanym DEV-0586, który prawdopodobnie jest powiązany z rosyjskim wywiadem wojskowym GRU .

Szacuje się, że 32% z ogółu 38 niszczycielskich ataków dotyczyło ukraińskich organizacji rządowych na poziomie krajowym, regionalnym i miejskim, przy czym ponad 40% ataków było wymierzonych w organizacje w sektorach infrastruktury krytycznej w kraju.

Ponadto Microsoft poinformował, że zaobserwował , że Nobelium , podmiot odpowiedzialny za zagrożenie obwiniany za atak na łańcuch dostaw SolarWinds w 2020 r., próbował włamać się do firm informatycznych obsługujących klientów rządowych w państwach członkowskich NATO, korzystając z dostępu do wyprowadzania danych z zachodnich organizacji zajmujących się polityką zagraniczną.

Inne złośliwe ataki obejmują kampanie phishingowe, których celem są podmioty wojskowe ( Fancy Bear vel Strontium) i urzędników państwowych ( Primitive Bear vel Actinium ), a także kradzież danych ( Energetic Bear vel Bromine) i operacje rozpoznawcze ( Venomous Bear vel Krypton).

„Wykorzystywanie przez Rosję cyberataków wydaje się być silnie skorelowane, a czasem bezpośrednio zsynchronizowane z jej kinetycznymi operacjami wojskowymi wymierzonymi w usługi i instytucje kluczowe dla ludności cywilnej” – powiedział Tom Burt, wiceprezes ds. bezpieczeństwa i zaufania klientów .

„Biorąc pod uwagę, że rosyjscy hakerzy zajmujący się zagrożeniami odzwierciedlają i wzmacniają działania wojskowe, uważamy, że cyberataki będą nadal eskalować wraz z szalejącym konfliktem. Prawdopodobnie ataki, które zaobserwowaliśmy, to tylko ułamek działań wymierzonych w Ukrainę”.