Zbackdoorowany TP-link wygląda prawie tak samo jak niezbackdorowany TP-link 😉 Mniej enigmatycznie – badacze z Checkpointa przeanalizowali podstawione firmware-y, które różniły się od tych prawdziwych niewielkimi detalami.

Tzn. od strony bezpieczeństwa detale te są dość znaczące – możliwość zdalnego dostępu przez atakujących na urządzenie (dostęp root) czy możliwość przepuszczania komunikacji przez urządzenia (proxy SOCKS).

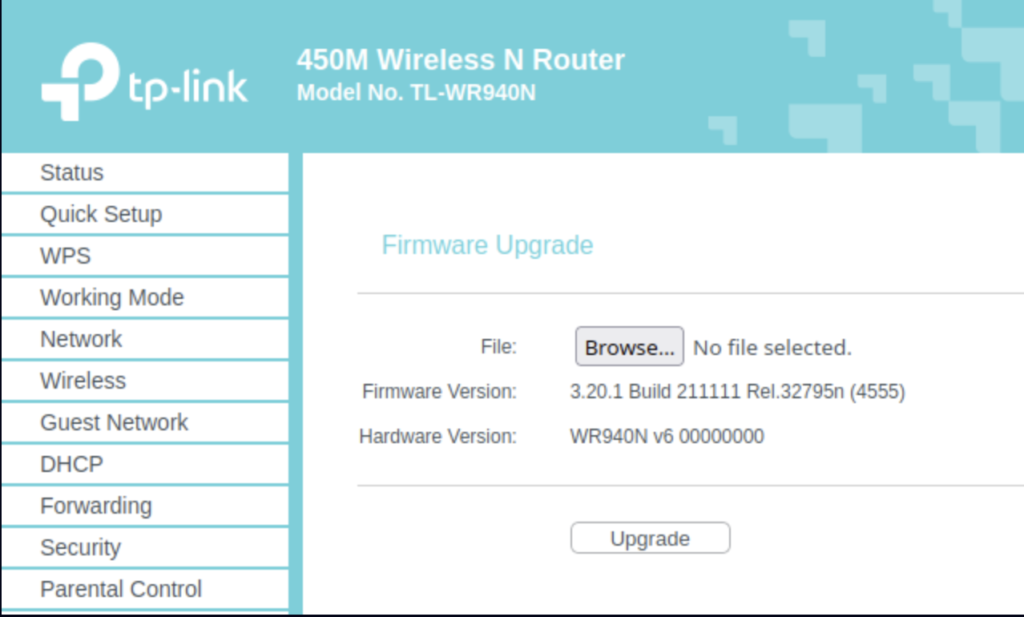

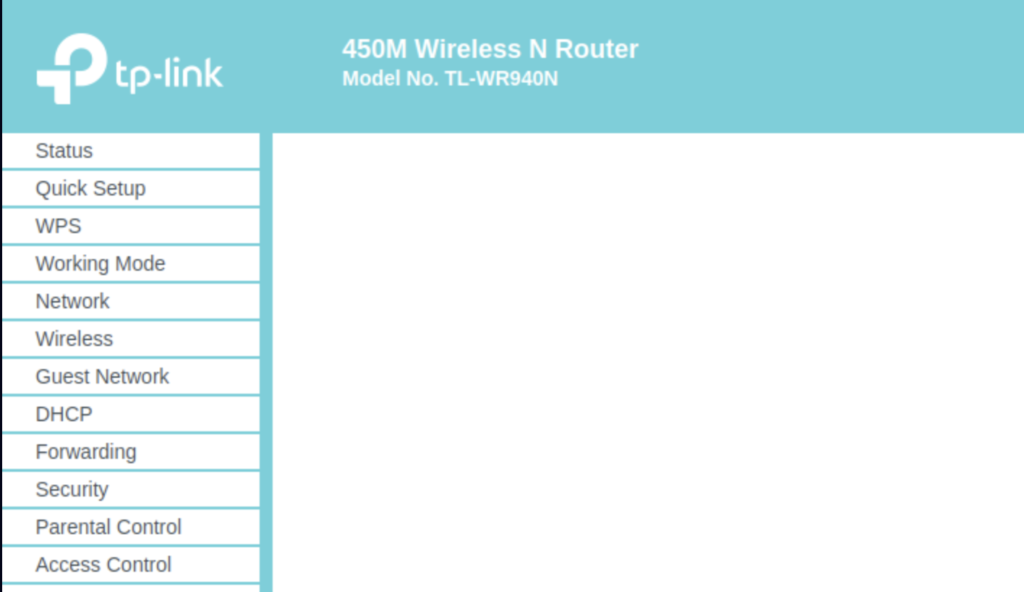

Od strony użytkownika widoczne są np. takie zmiany – ekran z upgradem firmware został „zablokowany” (stosowny formularz został wyłączony na poziomie CSS):

Urządzenie niezainfekowane

Urządzenie z backdoorem

Całość operacji ma służyć przede wszystkim zbudowaniu dużej sieci, przez którą będzie można tunelować ruch (ataki), w sposób który znacznie utrudni wyśledzenie adresów IP realnych atakujących (kto będzie poddawał analizie śledczej domowe routerki?).

Checkpoint przypisuje działalność chińskiej grupie APT Camaro Dragon, z kolei jako aktualne cele grupy wskazane są m.in. ministerstwa spraw zagranicznych krajów europejskich.

Jak „implant” dostaje się do urządzeń? Raczej używane są tutaj standardowe techniki – urządzenie wystawione do Internetu (tj. jego panel administracyjny) i „standardowe” podatności. Czasem jest jeszcze prościej (pozostawienie domyślnego loginu / hasła do panelu administracyjnego urządzenia).