Serwer NAS nie wystarczy – kopie zapasowe są niezbędne

Niektórzy użytkownicy powierzają swoje dane potężnym serwerom plików, reklamowanym jako „zapewniające pełną ochronę danych”. Jednak nasz NAS może nie być tak bezpieczny, jak nam się wydaje.

Niektórzy użytkownicy powierzają swoje dane potężnym serwerom plików, reklamowanym jako „zapewniające pełną ochronę danych”. Jednak nasz NAS może nie być tak bezpieczny, jak nam się wydaje.

Projekt Tor oferuje potężną kolekcję narzędzi służących do ochrony naszej prywatności w Internecie. W niniejszym artykule zaprezentujemy podstawy Tora i pokażemy, jak rozpocząć pracę z przeglądarką Tor.

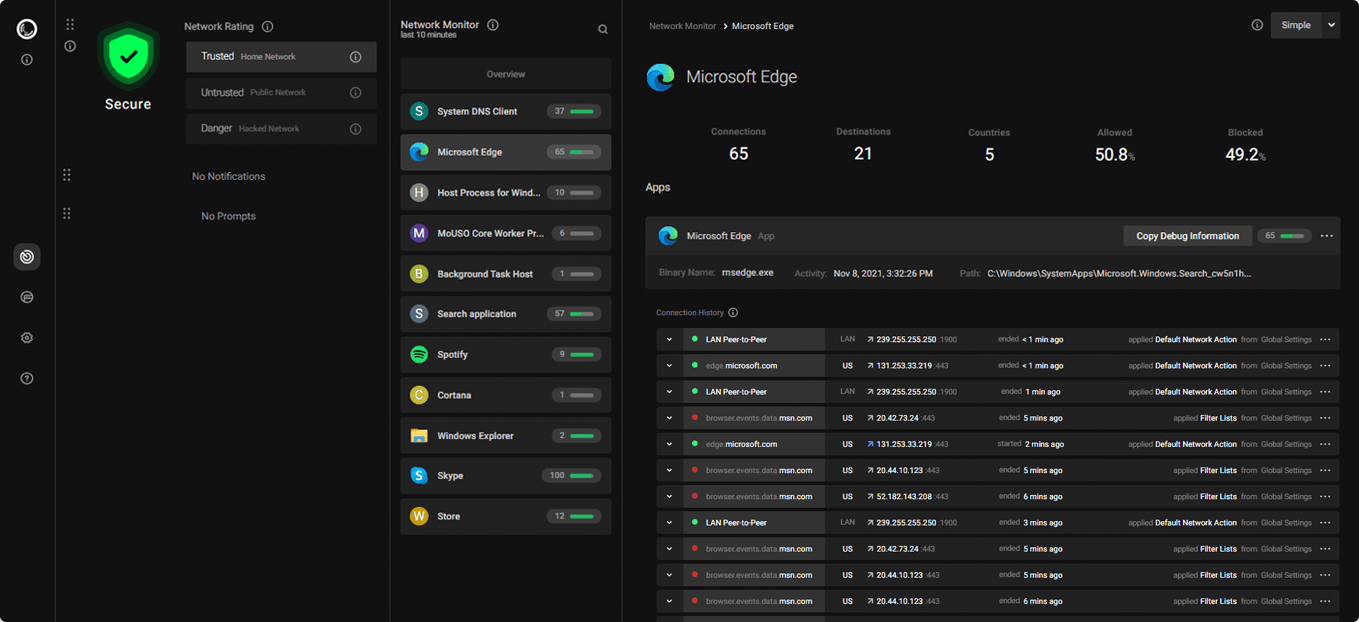

Bezpieczeństwo i anonimizacja w Internecie odgrywają coraz większą rolę ze względu na niekończący się apetyt różnego rodzaju firm – nie tylko internetowych – na śledzenie użytkowników, gromadzenie o nich informacji i profilowanie ich. Portmaster i Safing Privacy Network pomogą nam ochronić swoją prywatność, nawet jeśli nie jesteśmy ekspertami od bezpieczeństwa.

Anonymous od początku cyberwojny wypowiedzianej Kremlowi posługują się różnymi technikami, które mają zadać Rosji dotkliwe ciosy i odsłonić słabość krajowego cyberbezpieczeństwa. Jeremiah Fowler, ekspert zajmujący się bezpieczeństwem w sieci, w rozmowie z CNBC dokonał ich podsumowania. Oto najważniejsze z nich.

Sklep Google Play nie zawsze oferuje bezpieczne aplikacje na Androida, czego dowodem jest kolejna analiza Doctor Weba. Analitycy zauważyli, że 29 aplikacji z trojanami reklamowymi zostało pobranych łącznie prawie 10 milionów razy przez użytkowników Androida.

W Rosji podejmowane są kolejne kroki związane z szerzeniem rzekomych kłamstw o inwazji na Ukrainę. Roskomnadzor wydał oświadczenie, w którym zapowiedział dodatkowe ostrzeżenia w przeglądarkach, póki z serwisu nie znikną informacje sprzeczne z narracją Kremla.

Śledztwo FBI wykazało, że sprzęt Huawei używany przez lokalne firmy telekomunikacyjne wokół instalacji rakietowych w USA jest zdolny do przechwytywania i zakłócania łączności w paśmie przeznaczonym dla wojska — podała telewizja CNN. Urządzenia wciąż nie zostały usunięte.

„Znamy taktyki, techniki i procedury, które wykorzystują grupy hakerskie, operujące pod egidą rosyjskich służb specjalnych” – mówi w rozmowie z CyberDefence24.pl gen. bryg. Karol Molenda, Dowódca Komponentu Wojsk Obrony Cyberprzestrzeni. Czy zatem powinniśmy bać się hakerów Putina?

Strony internetowe kilku wojewódzkich komend policji w ubiegłym tygodniu zostały zaatakowane przez rosyjskich hakerów. Były to ataki DDoS (rozproszona odmowa usługi), których celem jest zablokowanie serwerów ofiary. Eksperci zaznaczają, że takie ataki są rzadkie lub są rzadko nagłaśniane.

Joshua Schulte, były programista amerykańskiej Centralnej Agencji Wywiadowczej (CIA), został uznany za winnego ujawnienia tajnych narzędzi hakerskich i exploitów ,,Vault 7″.